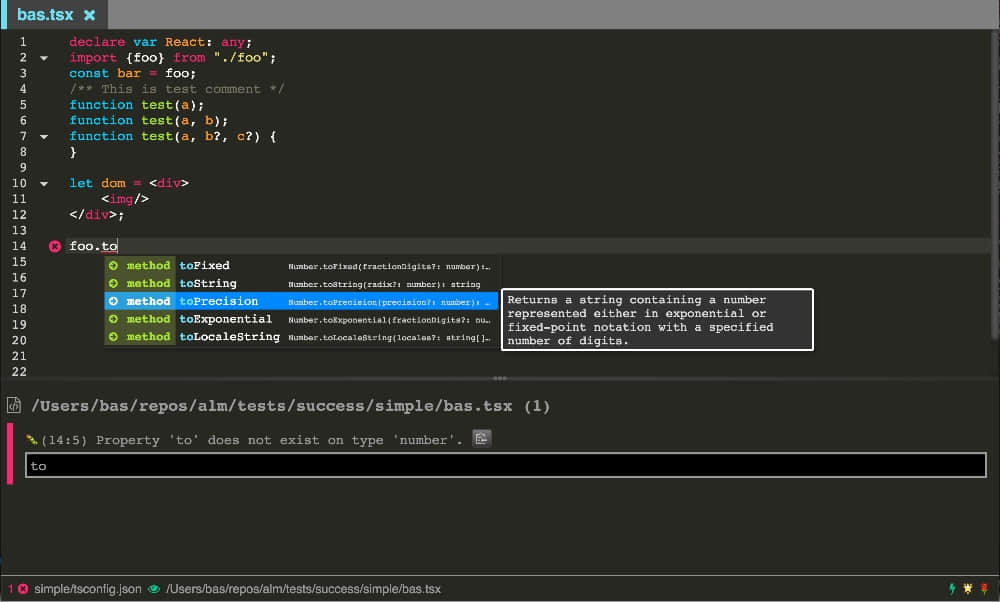

ALM:TypeScript / JavaScript 的下一代 IDE

TypeScript 是一种由微软开发的自由开源的编程语言。它是 JavaScript 的一个超集,而且实质上向这个语言添加了可选的静态类型和基于类的面向对象编程等等。

如果你使用 TypeScript 开发项目,那么现在有个新的软件可以帮助到你。

ALM 宣称它是“TypeScript 的下一代 IDE”,这款专为 TypeScript 设计的编辑器将会使得编程更快捷,JavaScript 开发者可以首先使用类似的 TypeScript 进行开发,然后再编译成浏览器所支持的 JavaScript 语言。

ALM 安装很简单

要运行 ALM 这个开发工具,开发者只需要做两件事:一个可以工作的 Node.js 5 及其以上版本,一个 Google Chrome 浏览器。不支持 Firefox、 Vivaldi 和 Edge 等等其它浏览器。

然后只需要如下命令即可:

npm install alm -g然后在终端运行 alm 即可。

要在 ALM 中打开文件,只需要切换到你的项目文件夹,然后运行 alm . 或 alm -o . 即可。第一个命令会在浏览器中打开一个可以访问你的项目的索引文件的 URL,然后就可以编辑了。第二个命令会自动在你的默认浏览器(chrome)中打开该 URL。

有许多非常酷的功能

ALM 的开发者 Basarat Ali Syed 给这个 IDE 中打包了很多功能,包括为 TypeScript 定制的格式高亮方案,支持选项卡、多面板、go-to 跳转功能、查找替换功能、实时文件格式化和实时项目格式化。

将来, ALM IDE 也会与内建的 AST 查看器、依赖查看器、命令搜索功能、光标历史、多监视器支持、错误面板、支持 错误提示 、集成 Git、自动 TypeScript 构建和编译、实时预览 TypeScript 所输出的 JavaScript 。

你可以看看 Syed 放到文档站的动画 Gif:

你可以在 GitHub 上找到该项目,别忘记了 star 它!