国产开源 Web shell 威胁到了网络世界的安全

两名中国的安全研究人员开发了一个新的 Web shell,并把它开源到 GitHub 上了,任何人都可以使用它,或基于它改造成自己的黑客工具。

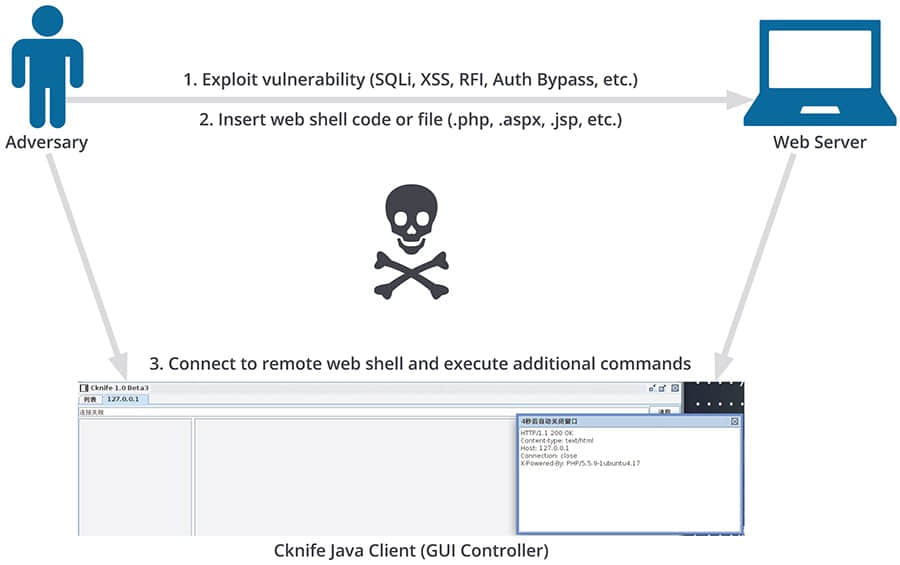

这个 Web Shell 的名字是 “ C刀 ”——中国小刀的意思。它首次出现在 2015 年底,以 Java 开发,包括一个可以让它连接到 Java、PHP、ASP 和 ASP.NET 等服务器的服务器端组件。

两位作者是来自 MS509Team 的 Chora 和 MelodyZX,其中 MelodyZX 曾向阿里安全应急响应提交过漏洞,并应邀参加过2016 网络安全年会专题演讲。

“ 中国菜刀 ”之后的复刻版

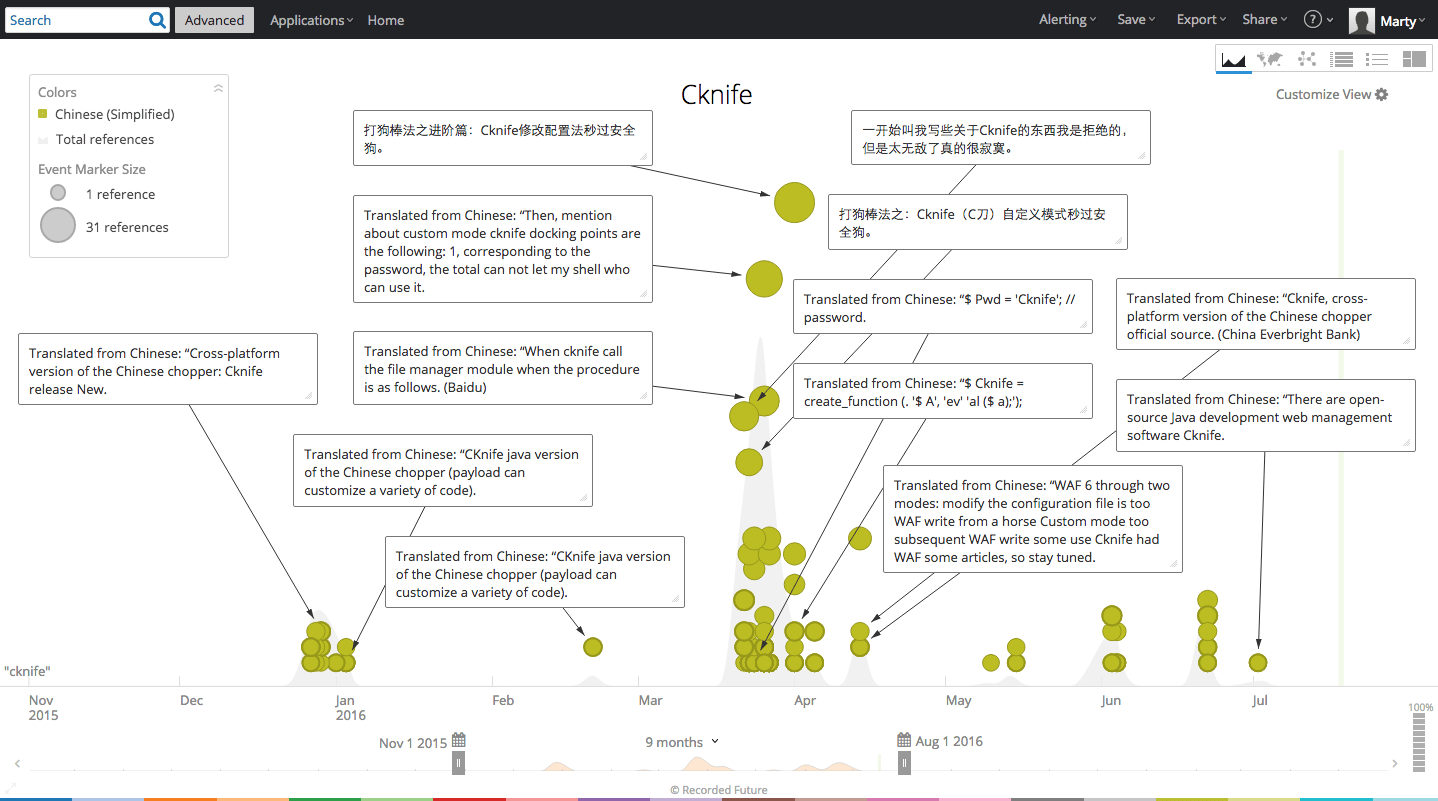

据 Recorded Future 的调查显示,这两位作者想要创造一个“中国菜刀”的复刻版。“中国菜刀”是一个非常有效的,但是已经过时的 Web Shell,它发布于 2013 年,曾经是中国红客的首选工具。

在“C刀”和“中国菜刀”之间有一些相同的地方,比如图标和发起 HTTP 请求的行为,但是两个工具也有根本性的不同,“C刀”采用 Java 编写,而“中国菜刀”则以 C++ 编写。此外,“C刀”在 Web Shell 的客户端和被入侵的服务器之间的通讯使用 HTTP,而“中国菜刀”则使用的是 HTTPS。Recorded Future 说“C刀”的作者承诺或在未来几个月内增加 HTTPS 支持。

Recorded Future:“C刀”是 Web 服务器的远程管理木马(RAT)

目前,“C刀”允许使用者同时连接多台服务器,比如同时连接到 Web 服务器和数据库,以及运行一个远程命令行。

由于其大量的功能和甚至支持替换显示样式的漂亮界面,Recorded Future 认为它更像是一个“Web 服务器的远程管理木马(RAT)”而不是传统的 Web Shell。

尽管两位作者作为安全人员的职业很成功,但是这种开源了 Web Shell 的行为似乎跨越了白帽子和黑帽子之间的界限,相对于网络安全从业人员而言,这种工具对于网络攻击者更有用处。