硬核观察 #452 看不见的 JavaScript 后门

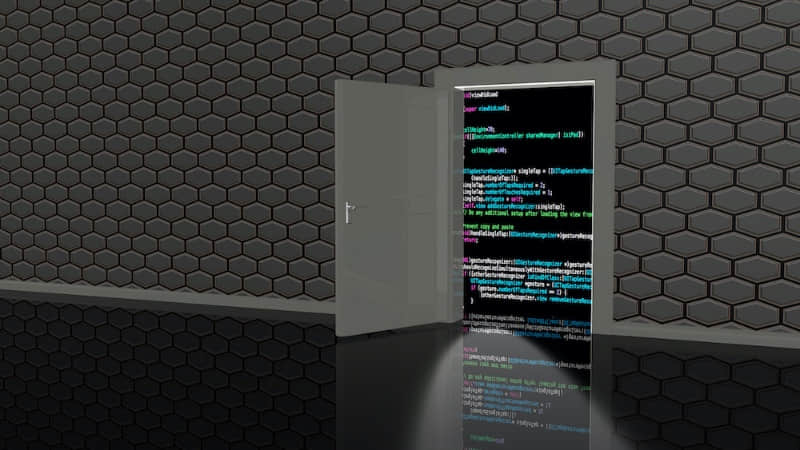

看不见的 JavaScript 后门

我们之前在 443 期报道 过,剑桥大学的研究人员披露了在源代码中隐藏人眼看不见的漏洞的攻击方法,它利用了 Unicode 中的特殊字符,通过方向覆盖、同形异义等方法创造出对编译器和人类视觉上存在差异的源代码。现在,安全研究人员披露了在 JavaScript 中发动类似攻击的方法。在 JavaScript 中创造看不见的后门首先需要寻找能被 JS 解释为标识符/变量的不可见的 Unicode 字符,然后寻找使用不可见字符不被注意到的方法。这种方法无法通过语法高亮检测出来。

老王点评:看来以后审计后门光凭眼睛看还不行,还需要一个能识别这种隐藏字符的工具。

苹果将很快允许指定用户继承 iCloud 数字遗产

此前遇到家人离世的时候,苹果一直没能提供一个简单访问其 iCloud 账户的方法,更别提在不知道密码的情况下解锁设备了。此外,即使提交了死亡证明,这些用户的数据也无法向继承人交付。在近日的 iOS 15.2 更新中,该公司已允许用户指定五个 继承人账号。要激活继承,继承人仍需向苹果官方提交死亡证明、以及可能需要法院确认其继承权。在苹果之前,以 Google 和 Facebook 为代表的许多科技企业,也都设立了允许指定用户访问他人账户的访问机制。

老王点评:确实,数字遗产已经是现代社会不可或缺的一部分,科技产品需要有完善的机制来处理它。

苹果 CEO 说,想用侧载应用的用户可以使用安卓

在围绕 App Store 的审查和用户如何在 iPhone 上下载和安装应用程序方面,苹果公司 CEO 在 DealBook 峰会上说,“如果这对你很重要,那么你应该买一部安卓手机。从我们的角度来看,这就好比我是一个汽车制造商,告诉客户不要在车里装安全气囊和安全带。”他表示,如果不能最大限度地保证安全和隐私,它就不是 iPhone 了。

老王点评:其实我是支持苹果这种“封闭”的态度的,但是这种封闭需要更透明的信息公开。