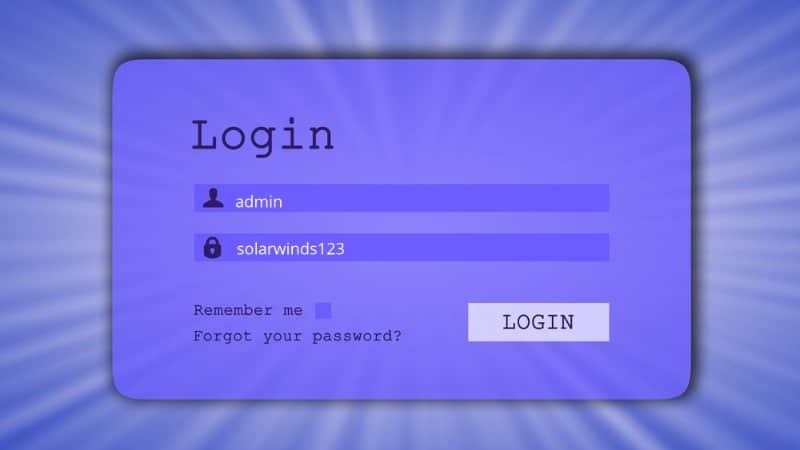

硬核观察 | 弱密码“solarwinds123”可能是导致 SolarWinds 事件的攻击入口

弱密码 “solarwinds123” 可能是导致 SolarWinds 事件的攻击入口

SolarWinds 的一名实习生曾经使用密码 “solarwinds123”,并将其发布到 GitHub 上。2019 年时安全研究人员在互联网上发现了这个密码,并警告该公司它暴露了 SolarWinds 的文件服务器。而该公司 CEO 最近在听证会上承认,该密码在 2017 年就在内部使用了。听证会上,有众议员强烈批评了该公司,“我有一个比 ‘solarwinds123’ 更强的密码,以阻止我的孩子在 iPad 上看太多 YouTube! ”

虽然不确定是不是因为这个或其它的弱密码而导致的入侵,但是很有可能就是因为内部管理缺位导致的渗透。

大家来说说,你们内部系统的密码是不是弱密码?

用 Go 语言编写的恶意软件近年来呈爆发式增长

根据网络安全公司 Intezer 本周发布的一份报告,自 2017 年以来使用 Go 编程语言编写的恶意软件数量呈现爆发式增长,增幅超过 2000%。首个基于 Go 语言开发的恶意软件在 2012 才被检测到,但在 2019 年,它变成了一种常见现象。

Go 语言之所以会出现这种突然暴涨的现象,主要有三个原因:Go 支持跨平台编译的简易流程;基于 Go 的安装文件难以被分析和逆向工程;Go 对网络数据包和请求工作的支持很好。

一个技术好用不好用,可从在地下黑产中的流行程度看出来。

比尔•盖茨更喜欢用安卓手机,可能是因为预装软件

微软已经没有自己的移动平台了,因为 Windows 10 Mobile 已经死了。所以,现在微软公司的高管和员工自然可以随心所欲地在安卓和 iPhone 之间选择了。

而对于微软创始人比尔•盖茨而言,安卓系统是更好的选择。盖茨说,“其实我用的是安卓手机。因为我想接触各种事物,我会经常玩玩 iPhone,但我随身携带的是安卓手机。”而使用安卓的原因可能是,“一些安卓厂商预装微软软件的方式让我觉得很方便。他们对于软件与操作系统的连接方式更加灵活。”

封闭的如 iPhone,开放的如安卓,都取得了空前成功,但是后来效仿者却无法复制成功。所以,这里的原因和封闭或开放可能没有必然关系。