Let's Encrypt 正式发布,已经保护 380 万个域名

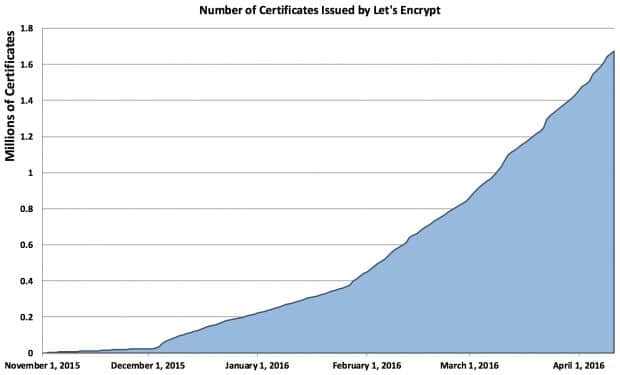

今天, Let's Encrypt 项目正式发布了!结束了自去年十二月进入的 Beta 测试期,现在成为了一个“稳定的”产品了。

该项目启动于 2012 年,共有四位发起人,两位来自 Mozilla 基金会,一位来自密歇根州立大学,另外一位来自 电子前沿基金会 。该项目的目标是为大量的网站提供简单而免费签发 SSL/TLS 证书的方式。

该项目起步很慢,但是在 Cisco、 Akamai 等公司以及 ISRG 加入后发展迅速。由此,它得到了越来越多的公司支持,并在 2015 年初发布了一个 Alpha 测试,并于 2015年末开放了 Beta 测试。

Let's Encrypt 当前已经保护了 380 万个 HTTPS 域名

今年三月,该项目达成了其最大的里程碑,EFF 宣布它已经签发了 100 万个证书,保护了 250 万个域名。

而在这次正式发布时,据官方数据,Let's Encrypt 已经签发了 170 万个证书,保护了 380 万个域名。

由于 Let's Encrypt 让安装 X.509 TLS 证书变得非常简单,所以这个数量增长迅猛,特别是在他们和 Automattic 达成合作之后。在前几天 Automattic 和 Let's Encrypt 宣布合作之后, Automattic 说其旗下的 WordPress.com 上的博客只需要轻轻点击几下就可以安装 Let's Encrypt 证书,从而将其内容转移到了 HTTPS 上。

未来的资金充裕

在这次官方发布时,Let's Encrypt 的支持者们 Akamai 和 Cisco 也续费了他们的白金会员身份,而且一续费就是三年,以确保这个项目将来有足够充足的资金。

除了 Akamai 和 Cisco ,Let's Encrypt 也增加了新的黄金赞助商 Gemalto 以及白银赞助商 HP Enterprise, Fastly, Duda 和 ReliableSite.net 等。