你或许不需要一个独立 APP:我们用小程序来做社区的官方应用

可能大家还记得,我们在一个多月前发布了一个小程序“Linux文章”,并用它来作为的我们的官方 APP。当时的实现的功能还是一个最简单的版本,基本上只是一个文章列表和文章查看。经过这段时间的不断打磨,我们终于在这个小程序的基础上,形成了比较完善的一个内容社区的官方应用。下面我给大家正式介绍一下这个小程序的功能。

首先,由于名字的原因,这个小程序没法叫做“Linux中国”,所以它的名称是叫做“Linux文章”,这有点尴尬,不过大家一般来说都可以通过扫描如下的小程序码来使用它。

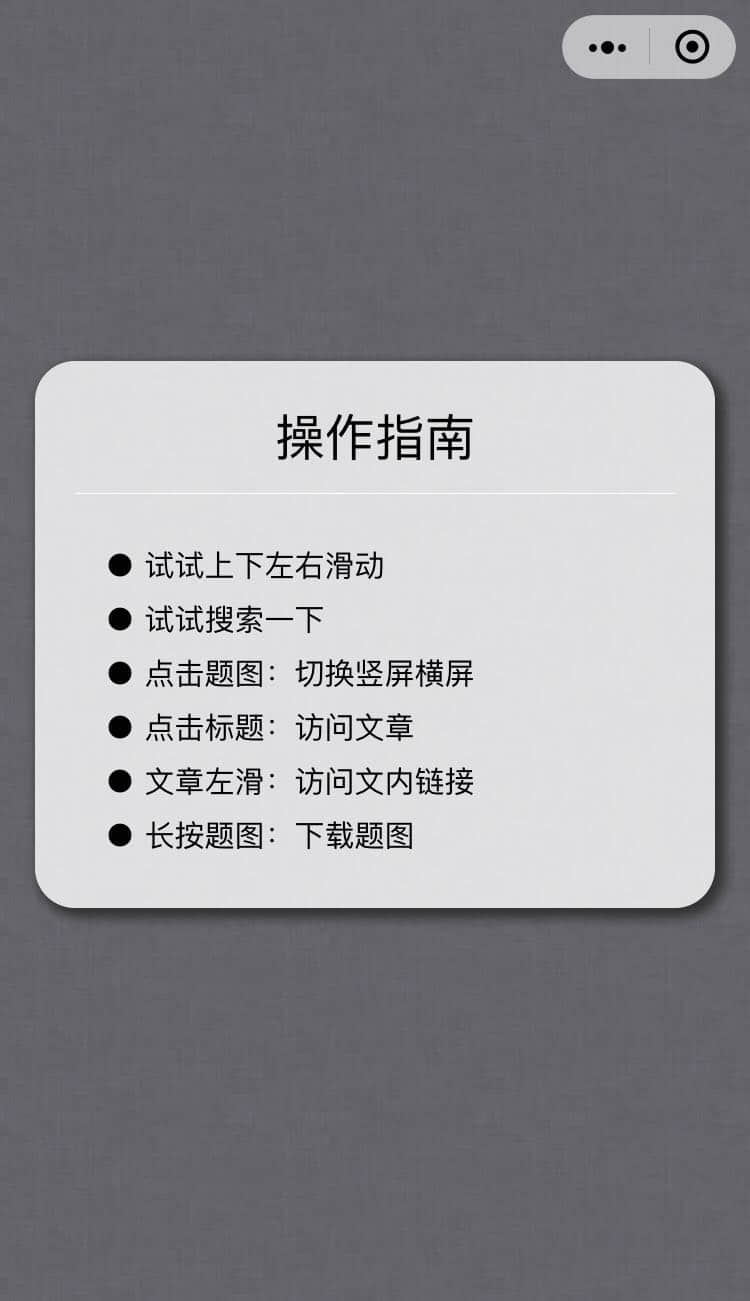

首次访问这个小程序,会显示一个“操作指南”,从中我们可以看到,这个小程序没有采用惯常的“文章列表、点击查看”的模式,所以并不是将网站体验直接照搬到小程序当中。在这个小程序当中,充分利用了各种滑动操作,并且可以单手完成绝大部分操作。

按照指示,你可以在此屏幕上左滑或右滑看到首页的搜索框——可以搜索你想找的文章,也可以上滑看到默认文章列表或搜索结果。

而当将此页面上滑,或再次访问此小程序时,会直接显示文章列表(或搜索结果列表):

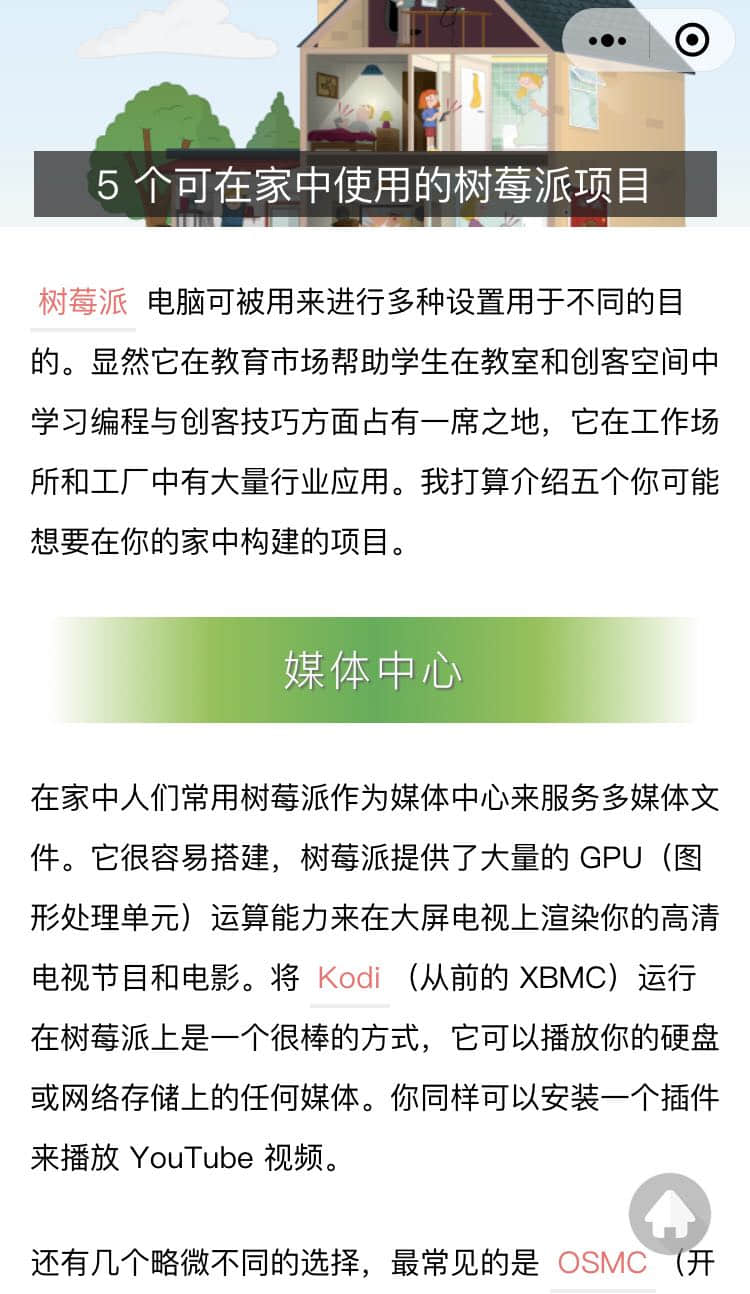

如果进行了搜索,比如搜索“树莓派”,那么会在列表上指示搜索关键字,可以“关闭”这个关键字指示,返回默认文章列表:

在这个列表上,可以左右滑动,浏览更多的文章。此外,点击题图时,会切换该页面的显示模式,变成横屏模式,以题图为主要显示内容。而在横屏模式中,长按题图可以保存该题图到相册当中。

也可以再继续向上滑动,显示该文章内容。当然你也可以点击这个页面当中的标题访问文章内容。

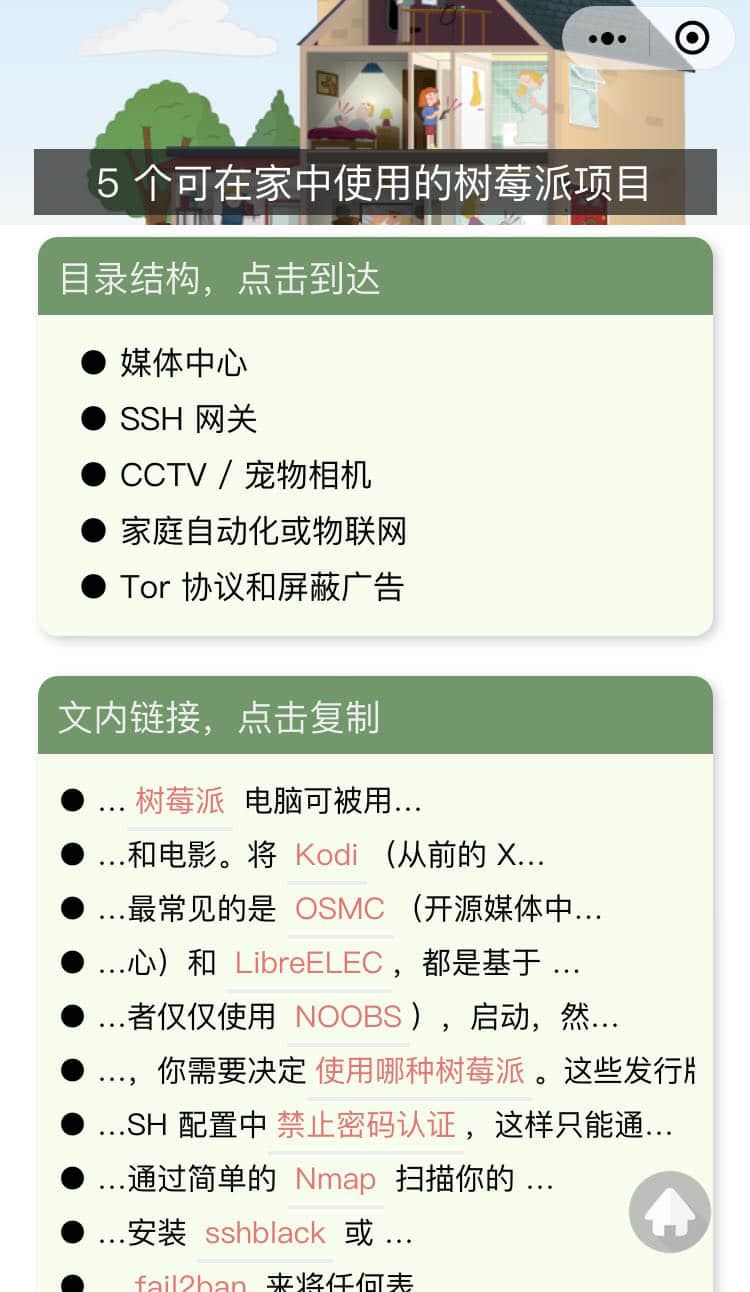

左右滑动文章页面可以看到文章内的素材信息,包括导航、链接、图片等,方便访问。

在文章页面中,可以向下滑动回到列表,也可以继续向下滑动回到首页。

基本上,这个小程序实现了访问我们的内容的一个独立渠道,未来,我们还会增加一些方便而不会让小程序过于笨重的功能。希望大家喜欢。如果你有什么建议或 bug 反馈,请加入微信群: