2017 年最值得期待的 5 个新 Linux 发行版

如果你经常光顾 Distrowatch 网站,你会发现每一年的 Linux 系统流行度排行榜几乎都没啥变化。

排在前十名的一直都是那几个发行版,而其它一些发行版也许现在还在排行榜中,到下一年年底就有可能不在了。

关于 Distrowatch 的一个大家很不了解的功能叫做候选列表,它包括以下类型的发行版:

- 还未进行评审

- 组件缺失或有缺陷

- 相关的英文资料不够丰富

- 该项目好像都没人进行维护

一些非常具有潜力,但是还未被评审的 Linux 系统发行版也是值得大家去关注的。但是注意,由于 Distrowatch 网站暂时没时间或人力去评审这些新的发行版,因此它们可能永远无法进入网站首页排名。

因此,我们将会跟大家分享下 2017 年最具潜力的 5 个新的 Linux 发行版系统,并且会对它们做一些简单的介绍。

由于 Linux 系统的生态圈都非常活跃,你可以期待着这篇文章后续的不断更新,或许在下一年中它将完全大变样了。

不管怎么说,咱们还是来看下这些新系统吧!

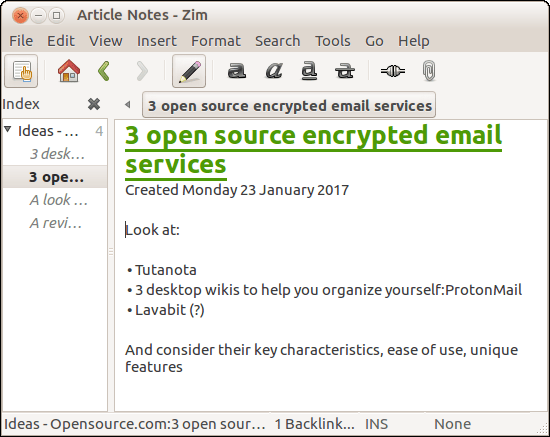

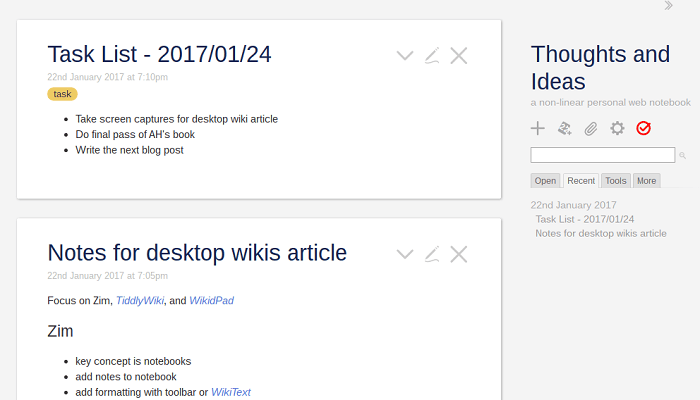

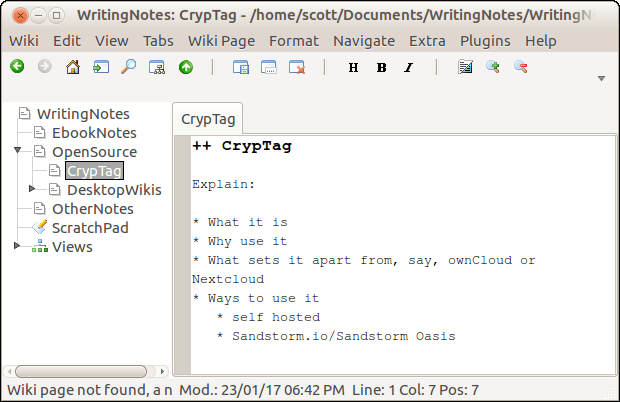

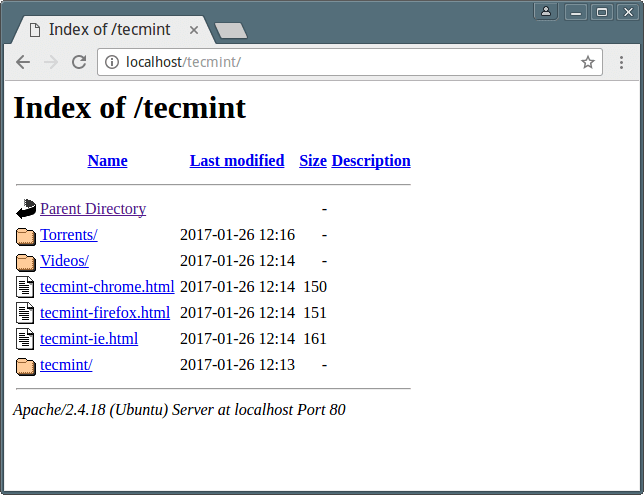

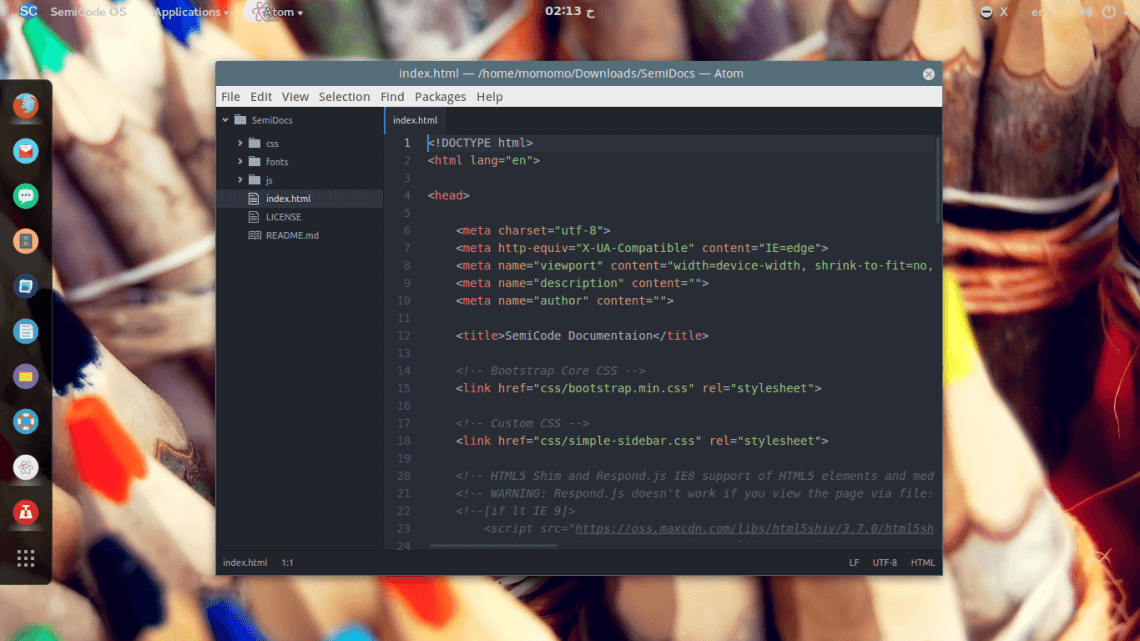

1、 SemicodeOS 操作系统

SemicodeOS 操作系统 是一个专为程序员和 Web 开发人员设计的 Linux 发行版。它包括所有的开箱即用的代码编译器,各种文本编辑器,最流行的编程语言的 IDE 环境,以及团队协作编程工具。

即使你不是程序员或者开发人员,但是期望成为他们中的一员,SemicodeOS 系统自带的 Scratch IDE 工具可以在你起步时给以指引。尽管该系统还处于测试阶段,但是我相信这个开发于苏丹的 Linux 发行版在接下来的一年中将会让 Linux 开源社区变得更加丰富多彩。

你可以通过其官网了解更多的详细信息。

Semicode Linux 操作系统

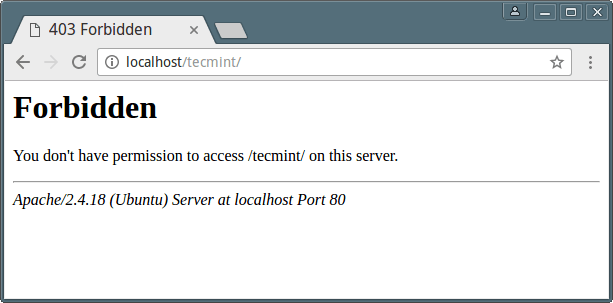

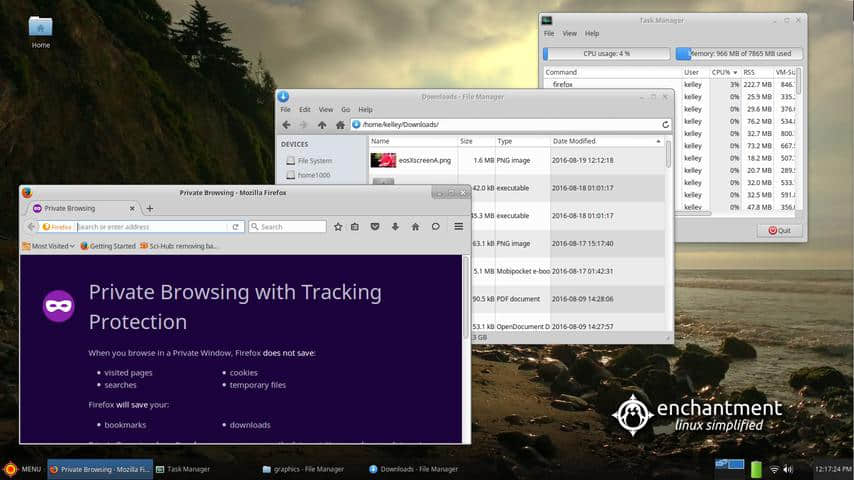

2、 EnchantmentOS 操作系统

EnchantmentOS 操作系统是一个基于 Xubuntu 16.04 的发行版,它包括一些经过特别挑选的对内存要求较低的应用程序。这无论对新老设备来说都是一个不错的选择。

它同样遵循 Xubuntu 系统的长期支持周期,并且旨在提供可靠和安全的 Linux 应用软件。除此这外,即便是对非技术人员,其内置的应用程序也都非常地简单易用。

还有, EnchantmentOS 系统即使从 USB 存储设备启动时也表现出超强的性能,这一点是其创建者引以为豪的。

EnchantmentOS 操作系统

3、 Escuelas Linux 操作系统

Escuelas Linux 操作系统(在西班牙语中是 “Linux 学校” 的意思)是一个基于 Bodhi 的 Linux 发行版,它主要是为中小学教育而设计的,它包括各种各样的与教育相关的应用软件。请忽略其西班牙语名字,它也提供全英语支持。

Escuelas Linux 系统其它方面的特性就是它使用的是轻量级桌面环境,低内存和低存储空间要求。其官网宣称,该系统只需要 300 MB 的内存和 20 GB 的硬盘存储空间就可以完美运行。

Escuelas Linux 操作系统

4、 OviOS 操作系统

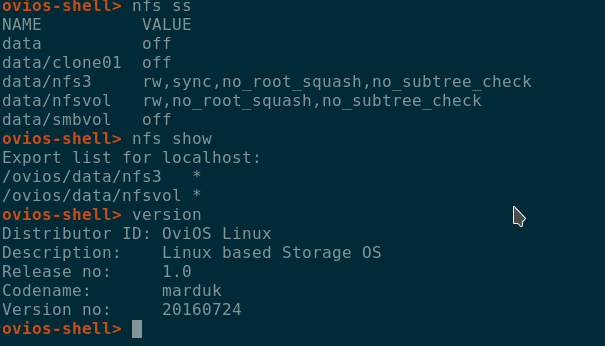

与前面几个 Linux 发行版截然不同的是,OviOS 操作系统 并不是一个多用途的操作系统。相反,它被描述为企业级存储操作系统,虽然它不基于任何发行版,但是完全与 Linux 标准基线(LSB)相兼容。

你可以把 OviOS 系统作为一种功能强大的存储设备,它能够处理 iSCSI、NFS、SMB 或者是 FTP 服务,除此之外,最新版的 OviOS 系统还能实现复制及高可用性。因此,你还在等什么呢?赶紧去试用一下吧。

OviOS 操作系统

5、 Open Network Linux

ONL 操作系统(简称)是一个基于 Debian 的发行版,而且(就像 OviOS 操作系统一样),它也不是一个多用途的操作系统。

如果你是一名网络管理员,你应该为找到这个操作系统而感到庆幸(如果你之前不知道的话),你可以把 ONL 系统应用于裸交换机设备上,替换原有的昂贵且需要授权的操作系统。

值得注意的是, ONL 操作系统因其包含各种各样的开箱即用的软件而出名,并且这些软件都是与面向网络的裸设备相关的。你准备好去尝试了吗?

总结

你应该注意到所有这些发行版在最近几个月内都已经提交给 Distrowatch 网站进行评审了。如果你对其中一些比较感兴趣,可以查看 候选列表 页面,单击发行版名称旁边的 推荐 按钮。你所做的操作将会推动 Distrowatch 网站安排相关人员对该系统进行评审。

像往常一样,如果你对这篇文章有任何问题或建议,请随意提出来。请通过下面的评论区随时与我们进行交流。我们非常期待你的参与!

作者简介:

Gabriel Cánepa 来自 Argentina , San Luis , Villa Mercedes ,他是一名 GNU/Linux 系统管理员和网站开发工程师。目前在一家世界领先的消费品公司工作,在日常工作中,他非常善于使用 FOSS 工具来提高公司在各个领域的生产率。

via: http://www.tecmint.com/new-linux-distributions-2017/

作者:Gabriel Cánepa 译者:rusking 校对:jasminepeng