SUSE 为云原生、容器化应用提供多模架构平台,助力企业 IT 转型

在企业纷纷实施 IT 转型,以适应当前和未来业务发展需要之际,SUSE® 近日宣布推出 SUSE Linux Enterprise 15 Service Pack 1 操作系统,为企业的传统和逐渐发展的容器化工作负载奠定基础。

目前一个很大的趋势是 IT 转型,到现在这个趋势已经持续好几年。AI 的部署可以说是 IT数字化转型比较具有代表性的一个项目,从它部署在数据中心的占比来看,2018 年只有 4%,而据预测到 2022 年能够达到 50%。包括 AI 在内的新部署这样的转型,都会推动我们对所使用 IT 的工具和软件发生变革。此外,关于 IT 转型,我们看到在制造业,经过数字化转型的公司,它们能够实现每年 2.3% 的利润增长。而与之相对的,没有做数字化转型的制造性企业,在同期的利润反而是减少,减少的损失是年均 2.1%。换言之,我们认为拥抱数字化转型的企业,不拥抱 IT 转型的企业会在竞争当中处于下峰。

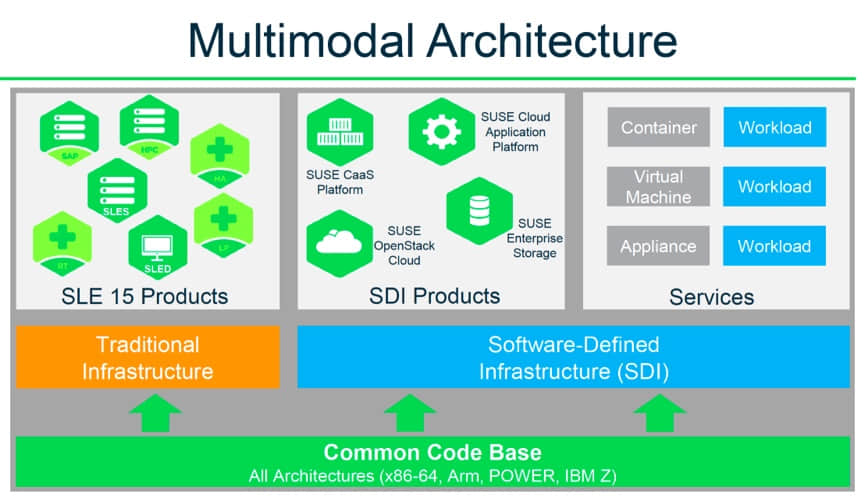

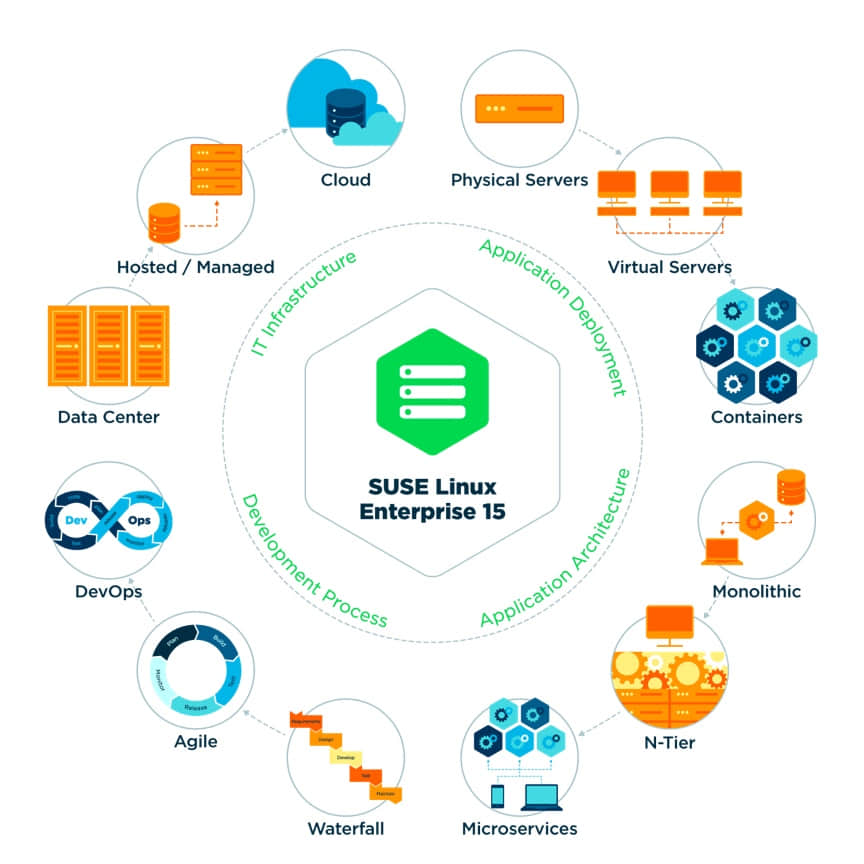

SUSE 提供了一套平台工具可以帮助企业完成数字化转型,这个平台的开放性意味着不会出现供应商锁定的情况。无论是借助公有云也好或者用自己来搭建云平台或者其他的平台,SUSE SLES 这样一个多模态的操作系统都是它的基础性组件。我们在这里所说的多模或者模态,有模态 1(稳态)和模态2(敏态),在模态1这里指的是比较传统的,比如说数据中心等等,模态 2 指的是比如说容器以及其他的一些比较现代化的组件。这种模态的混合顾名思义就让我们形成了当前的多模系统,许多公司都是具有这样多模的现状。

在 DevOps 时代,企业需要具备设计、部署、运行云原生和以微服务为基础应用的能力。为此,企业必须能够利用 Kubernetes 这类的编排工具交付现代容器化应用程序,确保从边缘、本地到混合云和多云环境下都能安全且灵活地开发和部署。同时,传统系统被广泛用于承载关键任务工作负载,如数据库和 ERP 系统。

目前企业拥有能够运行多模工作负载的多模 IT 基础设施,而 SUSE Linux Enterprise 为传统基础设施与云基础设施之间架起桥梁,是全球首款多模操作系统,助力企业持续创新、竞争和成长。

SUSE 工程、产品和创新总裁 Thomas Di Giacomo 表示:“SUSE Linux Enterprise 是一款现代模块化操作系统,它能够简化多模IT,提高传统IT基础设施的运营效率,为开发人员提供了一个具有吸引力的平台。因此,企业可以跨本地和公有云环境,轻松部署和迁移业务关键型工作负载。SUSE 秉承开放的理念,与客户青睐的合作伙伴以及供应商保持合作,尽可能减少服务中断,帮助客户根据业务需要对系统进行创新和升级。”

SUSE Linux Enterprise 15 SP1 对多模操作系统模型进行了改善,包括加强通用代码库的核心原则、模块度和社区开发,同时强化关键业务的特性,例如优化工作负载、加强数据安全以及缩短停机时间。亮点如下:

- 从社区级Linux到企业级Linux的转型更为快速和简单——开发者和运营者只需几次点击即可将 openSUSE Leap 系统转移至 SUSE Linux Enterprise Server。完善的 SUSE Package Hub 也给企业带来巨大帮助,使其成为社区在企业平台上建设一流应用程序的首选产品。这些服务给企业的生产系统和基于社区级 openSUSE Leap 开发系统带来了巨大的支持。

- 强化对边缘到HPC工作负载支持——在 Service Pack 1 中,SUSE Linux Enterprise Server for Arm 15 对系统芯片(SoC)的处理器支持数量增加了一倍,提高了对存储的支持,以及对 64 位 Arm 服务器和物联网设备上的工业自动化应用程序的支持。以 64 位树莓派设备为例,现在可支持全 HDMI 音频和视频,并提供 ISO 镜像以便快速安装。

- 优化工作负载、降低数据延迟——如之前所说,SUSE Linux Enterprise Server 搭载英特尔® 傲腾™ DC (Intel Optane DC)持久内存和第二代英特尔® 至强® 可扩展处理器(Intel Xeon Scalable processors),在此基础上运行的解决方案将赋能企业应对海量数据的挑战,在提高速度和灵活性的同时降低基础设施成本和管理成本。

- 提高基于硬件的数据安全——Service Pack 1 全面支持 AMD 的安全加密虚拟化(SEV)技术,该技术在 SUSE Linux Enterprise Server 15 的开发者预览版中已有体现。它使客户虚拟机能够在加密内存中运行,免受来自管理程序的内存刮取攻击。SP1 同样支持 AMD 安全内存加密(SME),该技术使用单码加密系统内存。

- 缩短升级停机时间——事务处理升级(Service Pack 1 技术预览版)可以使维护窗口的时间缩短并增加运行时间。

- 凭借完善的Modular+ 简化安装过程——在 SUSE Linux Enterprise 15 中推出的 Unified Installer 为客户简化了 SUSE 产品的使用方法,还可用于安装 SUSE 的其他系列产品,包括 SUSE Manager、SUSE Linux Enterprise Real Time 和 SUSE Linux Enterprise Point of Service。

此外,SUSE 近日还宣布推出 SUSE Manager 4 和 SUSE Manager for Retail 4 开源基础设施管理解决方案。这两款新产品能够帮助全球企业的 DevOps 和 IT 运营团队降低 IT 资产复杂性,重新获取对 IT 资产的掌控力,在遵守安全策略的前提下提高效率,通过自动化的优化操作降低成本。

作为软件定义的基础设施的重要组成部分,客户可以通过SUSE Manager 4实现以下功能:

- 降低成本,简化管理,加强内容生命周期管理,在整个 DevOps 周期内简化软件包的移动和管理。基于Salt的虚拟机管理解决方案能够实现数百台服务器的准实时管理。

- 在下一代基于 Prometheus 的监控堆栈中进一步增强监控和预警能力,提高可用性和可见性,帮助客户轻松定位并解决问题。

- 加强操作系统支持并提供新的 SAP HANA 部署能力,为 SAP HANA 的安装和配置提供前所未有的便利,从而帮助降低不同IT环境的复杂性,重获对它们的掌控力。

SUSE Manager for Retail 是专为零售业进行优化和量身打造的开源基础设施管理解决方案。不论是主机、HPC 群集、裸机服务器、虚拟机、容器,还是服务点/销售点终端、自助服务站、自助服务系统和回收系统,SUSE Manager for Retail 旨在帮助客户降低成本,优化运营,确保整个零售IT基础设施的合规性。

SUSE Manager 4 现已上线,镜像也可在 Amazon Web Services、Google 云平台和 Microsoft Azure 上找到。

而目前通过 SUSE Linux Enterprise Server 12 和 SUSE Linux Enterprise Server 15 认证的软件应用程序已达到将近3300个。获得认证应用的多样性表明,多模工作负载已得到企业的广泛采纳。去年,在新认证的应用程序中,软件存储类占16%,管理软件占 15%,企业资源管理应用占 11%,酒店和旅游软件占 10%,安全软件占 9%。其余 40% 包括数据管理软件、客户关系管理(CRM)应用等。