有人试图在树莓派上预装恶意软件!

恶意软件分销商并不知道开源社区是多么痛恨网络犯罪,所以他们就被曝光到推特上了。

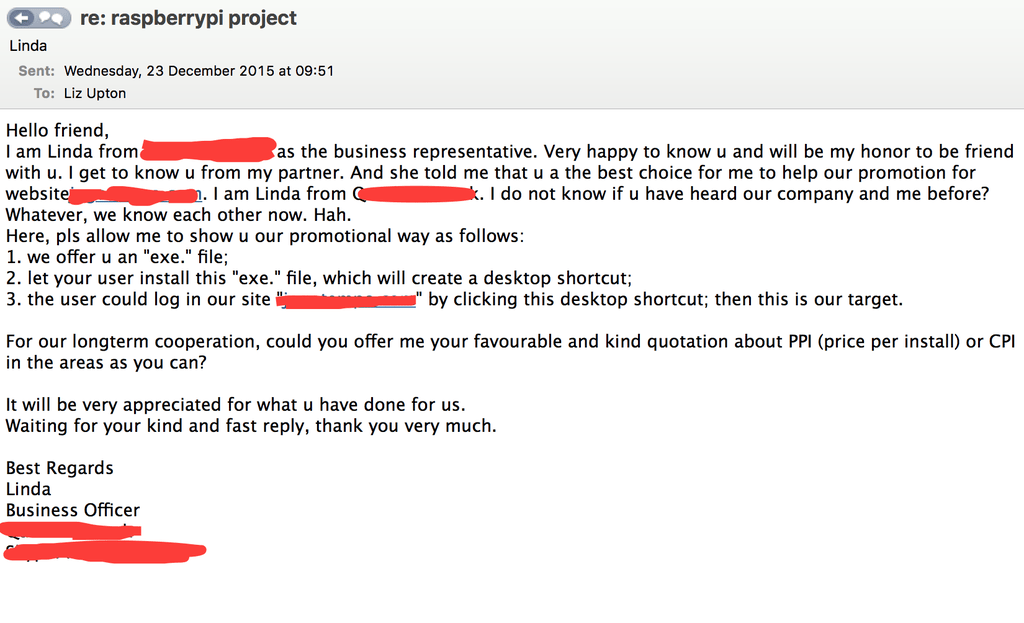

树莓派基金会的 传播总监 Liz Upton 最近在推特上贴出了一封邮件截图,邮件显示有人试图让树莓派基金会在其所有产品上安装恶意软件。

鹅妹子嘤!有人想要给我们钱让我们在你的机器上安装恶意软件。 pic.twitter.com/1soL0MIc5Z

— Raspberry Pi (@Raspberry\_Pi) December 23, 2015

在该邮件中,一位名叫 Linda 的人向 Upton 夫人提出,她们公司提供一个 EXE 文件,该文件会在桌面上建立一个快捷方式,用户点击即可访问到一个特定的网站。(树莓派也可以运行 Windows,不仅仅是 Linux)

这位来自某 Q 公司的 Linda 也询问了树莓派基金会的 PPI 价格(每份安装价)。

从邮件的用语可以看出其英语并不娴熟,是业务人员,这位 Linda 应该不是来自专业公司的人员。有许多公司充当恶意软件分销商和正规公司之间的中间人,冒充广告代理公司或公关公司。

就在两周前, 数字公民联盟 和 RiskIQ 发布了一份报告称,BT 站点可以通过恶意文件或受感染的种子文件来散发恶意软件给他们的访问者,从而每年牟取了 7 千万美金。

联系开源社区的公司并没有想到其邮件会被曝光

树莓派基金会有多达 5 百万的用户基础,恶意软件分销商肯定对此垂涎欲滴,希望能将他们的恶意代码隐藏在市场上最热的产品固件之中。

树莓派这块信用卡大小的廉价电脑已经用在了物联网方面,黑客可以通过它来访问到其所运行的高安全的环境中。

因为当前还没有可以运行在物联网设备上的安全软件,如果感染了恶意软件,它会持续运行很多年——直到你擦除了固件——而这在产品环境中很少发生。

如果树莓派基金会不是和 Linux 基金会关系密切,而且遵循其开放原则,让社区构建软件,我们可能就得对此担忧了。

在网上有很多人说,绝大多数的树莓派都是运行在 Linux 下,EXE 文件根本没用。其实这并不是关键。发送这封邮件的人显然没有专业水准。这篇文章真正的着眼点是,恶意软件分销商在不断地寻找可以注入他们的恶意软件的新客户端,而并不是讨论这封邮件本身的技术问题。