硬核观察 | 安全专家告知数据被泄露后,却接到了对方的律师函

安全专家告知数据被泄露后,却接到了对方的律师函

据 报道,安全专家 Rob Dyke 在 2 月底发现了一个公开的 GitHub 仓库,其中包含一个网站的源代码,以及包含用户名、散列密码、电子邮件地址和 API 密钥的数据库。然而在他 3 月 1 日书面告知数据泄露的 Apperta 基金会后却收到了律师函。

Apperta 的第一反应对他表示了感谢。然而 Dyke 告诉 Apperta,他将加密保留他发现的文件的副本三个月,然后销毁它们。Dyke 说他保留这些信息是为了防止再次需要这些信息,“以防出现我所不知道的更广泛的网络事件”。Apperta 将此解释为非法复制其数据。一周后,该公司的律师写信给他,要求他销毁文件的副本。在律师交锋几周后,Apperta 明确表示要向高等法院申请针对这位安全专家的禁令。

Dyke 最终在上法庭前删除了这些数据,并提交了证明。Apperta 表示他们没有提出诉讼,Dyke 已经承诺删除数据,但同时认为 Dyke “超越了善意研究的界限,而且他这样做是不道德的”。

此事引起了网络安全界的同情,人们为 Dyke 捐赠了 15000 英镑以解决法庭诉讼。然而,我们需要思考的是,白帽子的法律边界在哪里?什么是可以做的,什么是不可以做的?

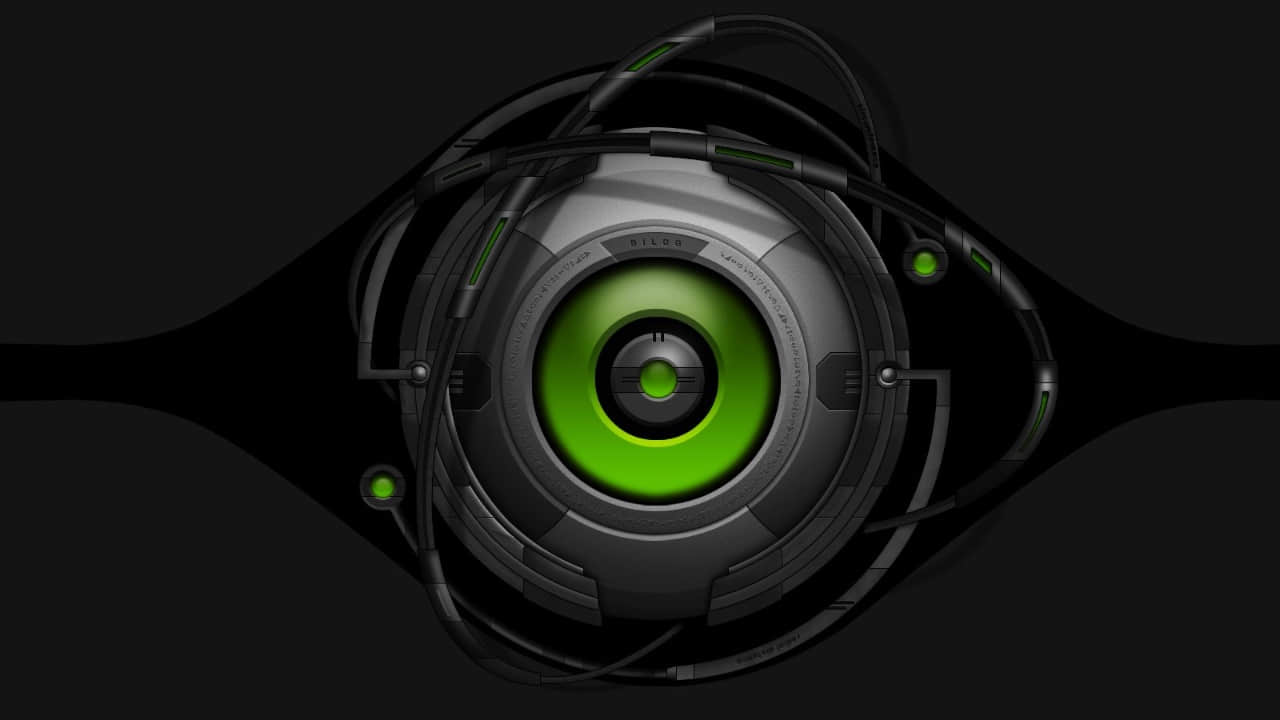

研究人员制造出仅在显微镜下可见的无线、可注射的芯片

哥伦比亚大学研究人员报告说,他们已经建立了据说是世界上最小的单芯片系统,总体积小于 0.1 立方毫米,像一只尘螨一样小,只有在显微镜下才能看到。这是一个“芯片即系统”的新想法:一个单独的芯片就是一个完整的功能电子系统。该芯片是一个整体可植入/可注射的微粒,没有额外的封装。它是在台积电制造的,并进行了纳米级的工艺修改。该团队的目标是开发可以用于皮下注射的芯片,然后用超声波将其传回体外,提供它们在本地测量的信息。目前该芯片的功能是测量体温,但该团队正在研究的可能性还有很多。

这就是几十年前科幻小说里面的场景啊,这种芯片可以在医疗方面发挥很大的作用。

Rust 编程语言庆祝六岁生日

周六,Rust 编程语言的开发者庆祝了自 1.0 版本推出以来的六周年。作为 C 语言的替代品获得了很多关注,这要归功于默认开启的代码安全功能,它带来的是更少的可被利用的内存相关错误。这种内存安全特性让不少程序员注意到了它,由此它的采用率开始了编程语言当中不可思议的火箭式上升,Stack Overflow 甚至发现它是 2020 年调查中最受欢迎的编程语言。

目前采用 Rust 的最引人注目的项目之一是 Firefox 浏览器,到 2020 年 7 月,macOS 上的Firefox Nightly 有 12.31% 的代码是用 Rust 代码编写的。

虽然 Rust 语言学习起来有些难,但是在某些原本是 C/C++ 独占领域里,Rust 已经显示出了明显的优势。