用 Portainer.io 来监控和管理 Docker 容器(2)

作为第 1 部分的延续,本第 2 部分将介绍 Portainer 的其余功能。

监控 docker 容器镜像

root@linuxtechi ~}$ docker ps -a

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

9ab9aa72f015 ubuntu "/bin/bash" 14 seconds ago Exited (0) 12 seconds ago suspicious_shannon

305369d3b2bb centos "/bin/bash" 24 seconds ago Exited (0) 22 seconds ago admiring_mestorf

9a669f3dc4f6 portainer/portainer "/portainer" 7 minutes ago Up 7 minutes 0.0.0.0:9000->9000/tcp trusting_keller

包括 portainer(docker 容器镜像),所有已退出和当前正在运行的 docker 镜像都会显示出来。下面的 Portainer GUI 屏幕截图显示了相同的情况。

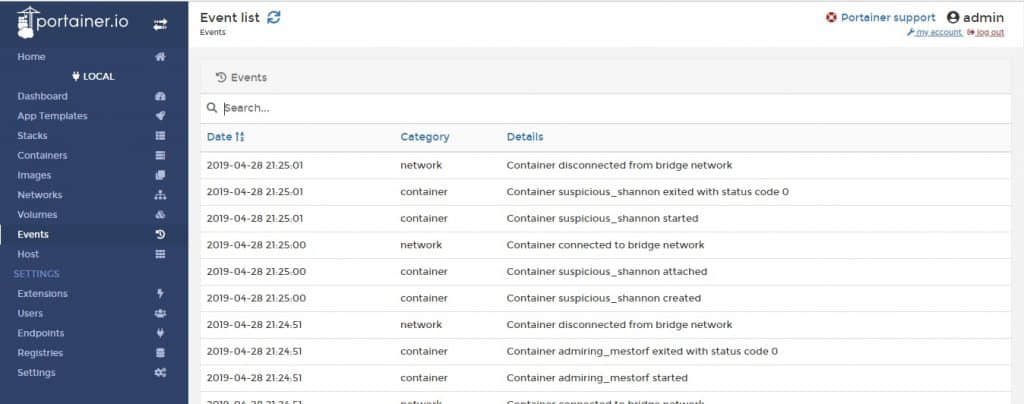

监视事件

单击 portainer 网页中的“Events”选项,如下所示。

基于 docker 容器活动生成和创建的各种事件将被提取并显示在此页面中.

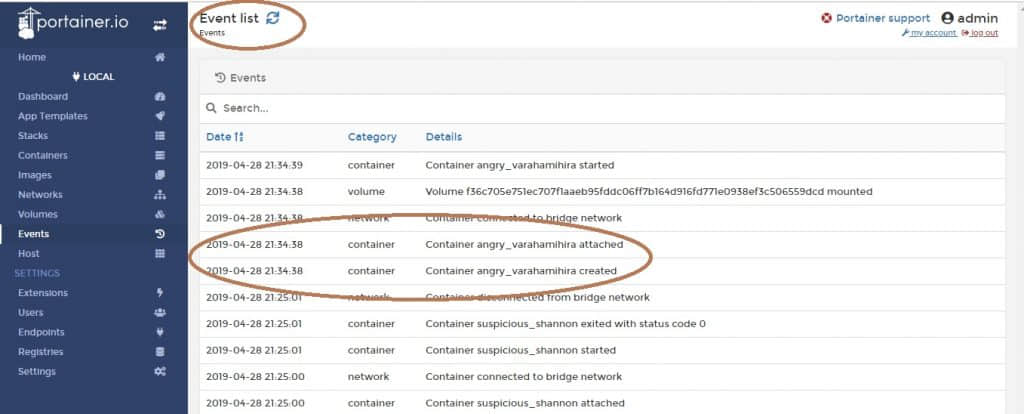

现在检查并验证“Events”部分是如何工作的。创建一个新的 docker 容器镜像 redis,如下所述,在 docker 命令行检查状态:docker ps –a:

root@linuxtechi ~}$ docker ps -a

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

cdbfbef59c31 redis "docker-entrypoint.s…" About a minute ago Up About a minute 6379/tcp angry_varahamihira

9ab9aa72f015 ubuntu "/bin/bash" 10 minutes ago Exited (0) 10 minutes ago suspicious_shannon

305369d3b2bb centos "/bin/bash" 11 minutes ago Exited (0) 11 minutes ago admiring_mestorf

9a669f3dc4f6 portainer/portainer "/portainer" 17 minutes ago Up 17 minutes 0.0.0.0:9000->9000/tcp trusting_keller

单击顶部的“Event List”刷新事件列表,

现在事件的页面也更新了这个变化,

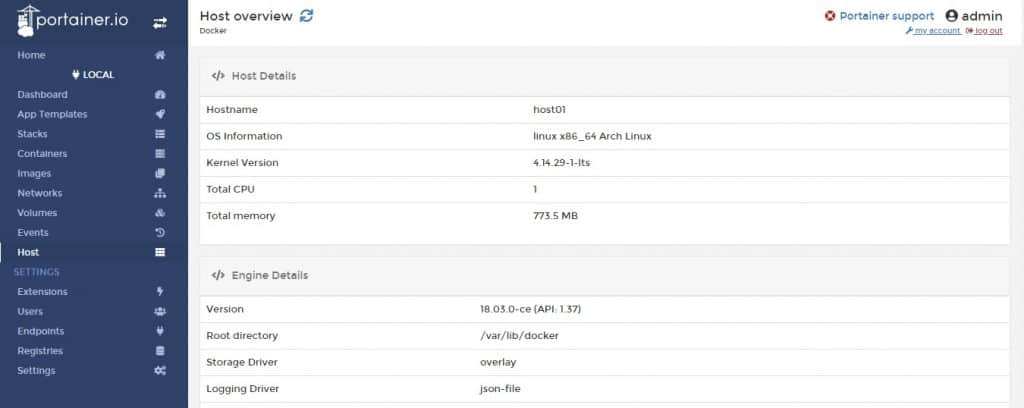

主机状态

下面是 portainer 显示主机状态的屏幕截图。这是一个简单的窗口。这显示了主机 Linux 机器的基本信息,如“CPU”、“主机名”、“操作系统信息”等。这个页面在不需要登录主机命令行的情况下提供了非常有用的信息,以便快速浏览。

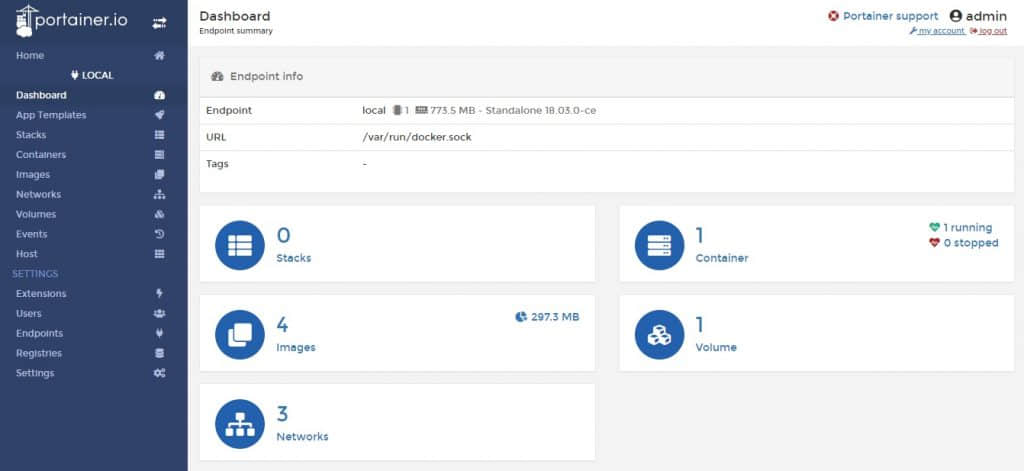

Portainer 中的仪表板

到目前为止,我们已经在“Local”部分看到了基于 portainer 的各种特性。现在跳到所选 Docker 容器镜像的“Dashboard”部分。

在 Portainer 的网页中单击“EndPoint”选项时,会出现以下窗口:

对于主机容器镜像,此仪表板有许多状态和选项。

Stacks

单击此选项可提供任何堆栈(如果有的话)的状态。因为这里没有堆栈,所以显示为零。

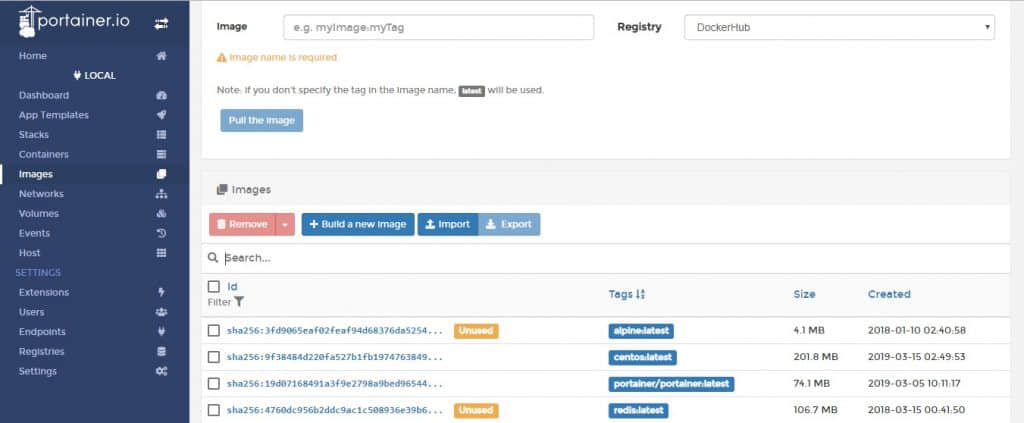

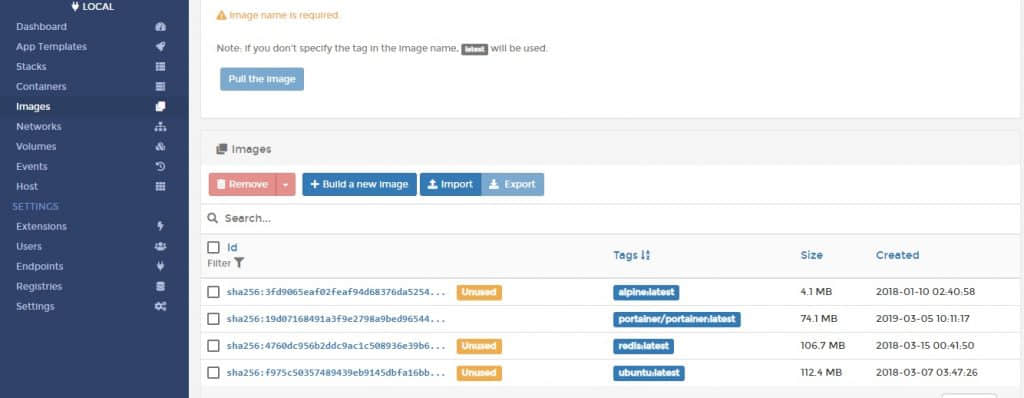

Images

单击此选项可提供主机中可用的容器镜像。此选项将显示所有活动和退出的容器镜像。

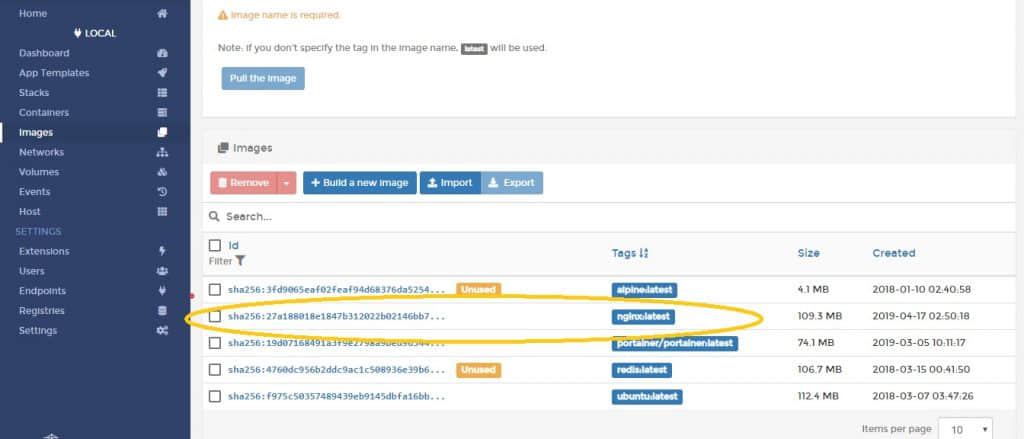

例如,再创建一个“Nginx”容器并刷新此列表以查看更新:

root@linuxtechi ~}$ sudo docker run nginx

Unable to find image 'nginx:latest' locally

latest: Pulling from library/nginx

27833a3ba0a5: Pull complete

ea005e36e544: Pull complete

d172c7f0578d: Pull complete

Digest: sha256:e71b1bf4281f25533cf15e6e5f9be4dac74d2328152edf7ecde23abc54e16c1c

Status: Downloaded newer image for nginx:latest

下面是刷新后的镜像界面:

当 Nginx 镜像处于 stopped/killed 状态时,docker 的容器镜像会改变为 unused 状态。

注:你可以看到这里所有的镜像的细节都非常清楚,比如内存使用,创建日期和时间。与命令行选项相比,从这里维护和监视容器将非常容易。

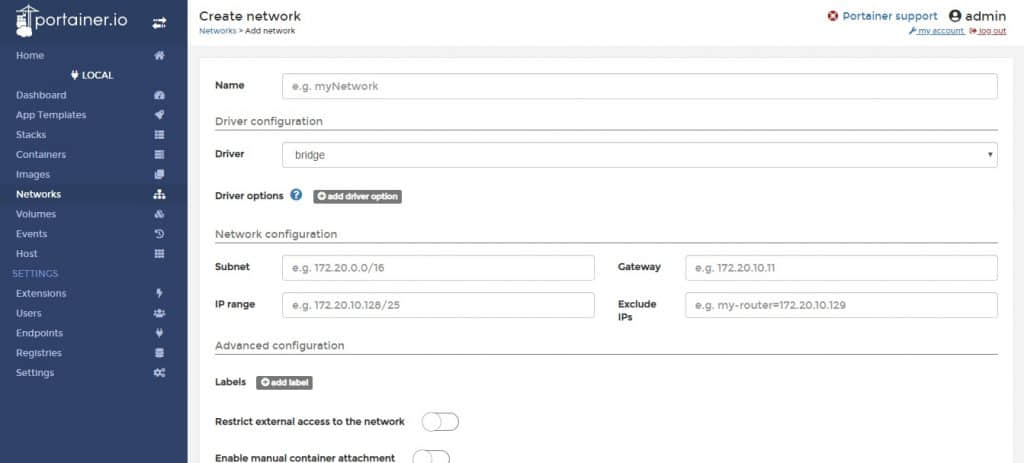

Networks

此选项用于网络操作。例如分配 IP 地址、创建子网、提供 IP 地址范围、访问控制(管理员和普通用户)。下面的窗口提供了各种可能选项的详细信息。根据你的需要,可以进一步去自行研究这些选项。

输入所有各种网络参数后,单击“create network”按钮即可创建网络。

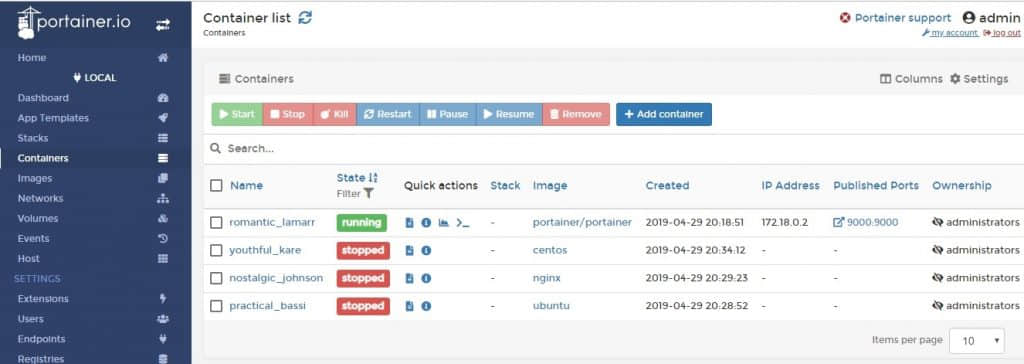

Container

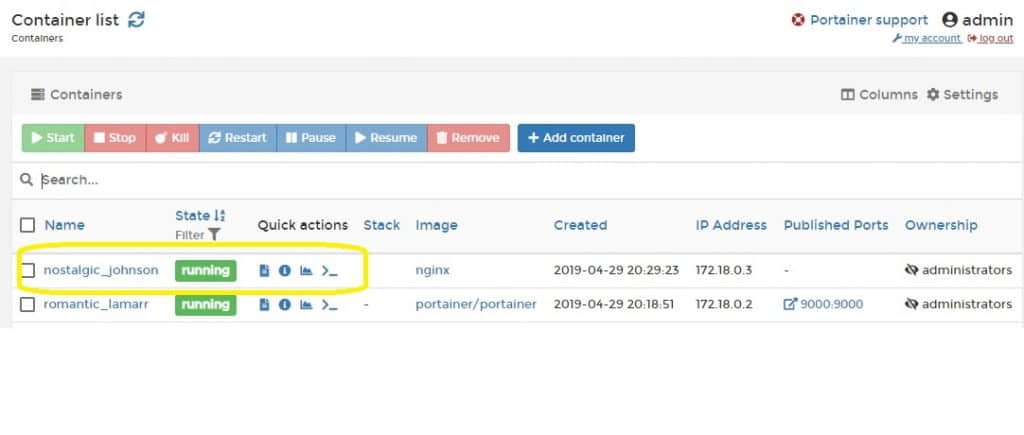

此选项将提供容器状态。此列表将提供有关活动的和未运行的容器状态的详细信息。此输出类似于 docker ps 命令选项。

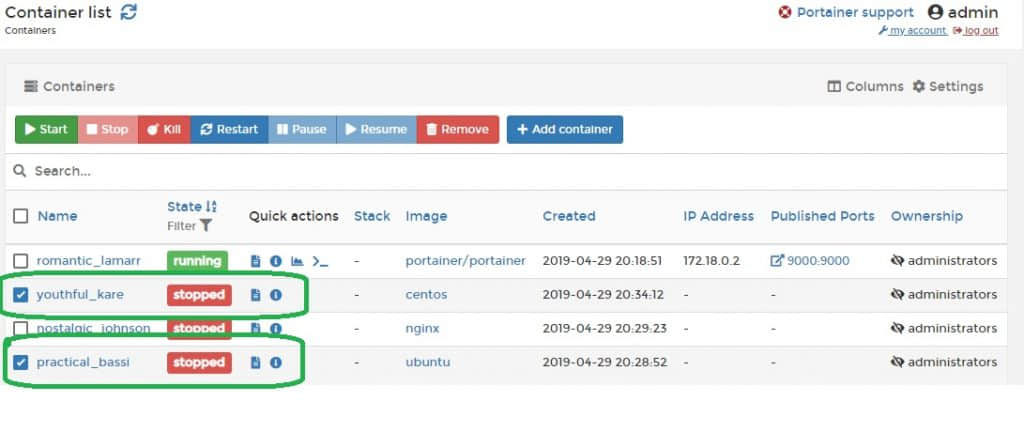

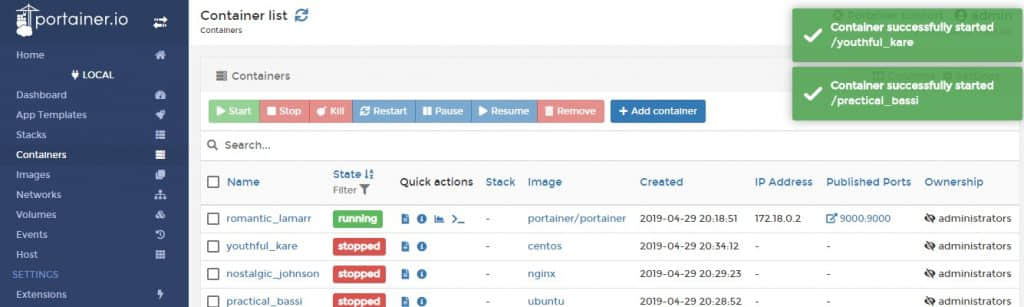

在该窗口中,通过选中复选框并选择上述按钮可以根据需要控制容器停止和启动。一个例子如下:

例如,“CentOS”和“Ubuntu”容器都处于停止状态,现在可以通过选中复选框并点击“Start”按钮来启动它们。

注意: 因为这两个都是 Linux 容器镜像,所以不会被启动。Portainer 尝试启动,但稍后又停止。试试启动“Nginx”,你会看到它变成了 running 状态。

Volume

参见本文章第一部分。

Portainer 中的设置选项

到目前为止,我们已经在“Local”部分看到了基于 portainer 的各种特性。现在跳到所选 Docker 容器图像的“Settings”部分。

在 Portainer 的网页中单击“Settings”选项时,可以使用以下的配置选项:

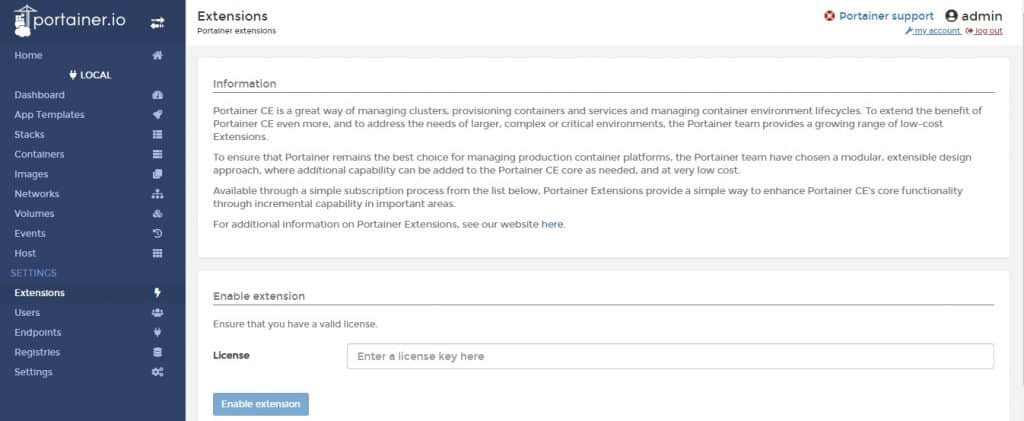

Extensions

这是一个简单的 Portainer CE 订阅程序。详细信息和用途可以从附加的窗口中看到。这主要用于维护相应版本的许可证和订阅。

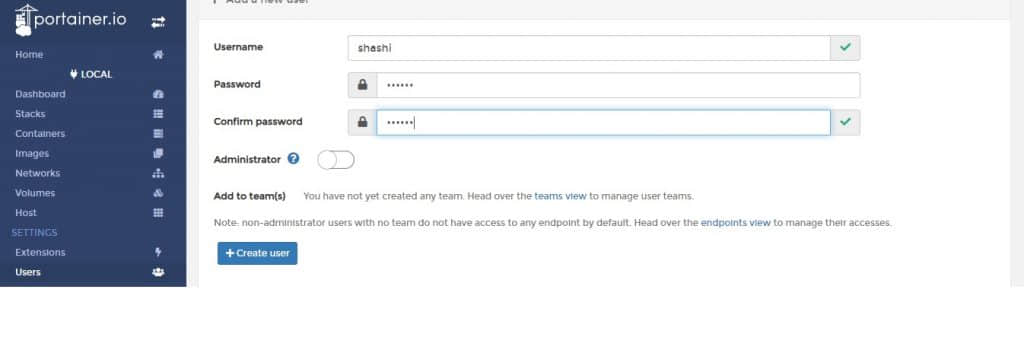

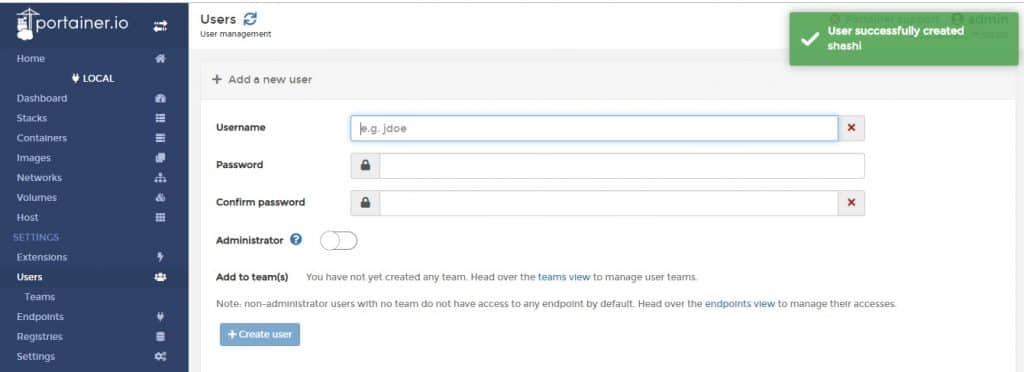

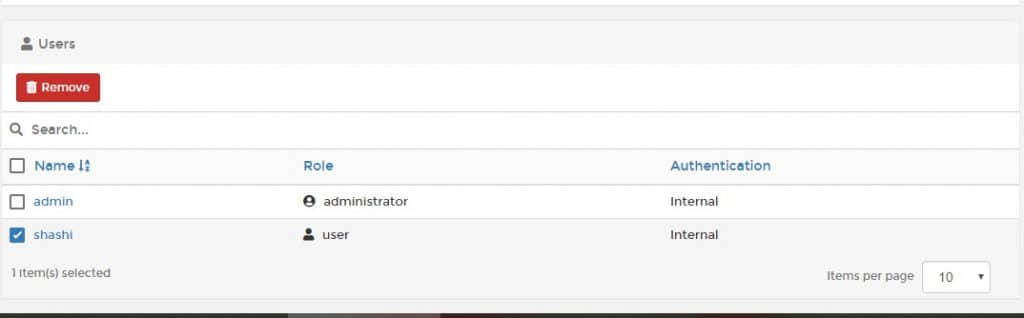

Users

此选项用于添加具有或不具有管理权限的“用户”。下面的示例提供了相同的示例。

在本例中输入你的想好的用户名比如“shashi”和你选择的密码,然后点击下面的“Create User”按钮。

类似地,可以通过选中复选框并点击 “remove” 按钮来删除刚刚创建的用户“shashi”。

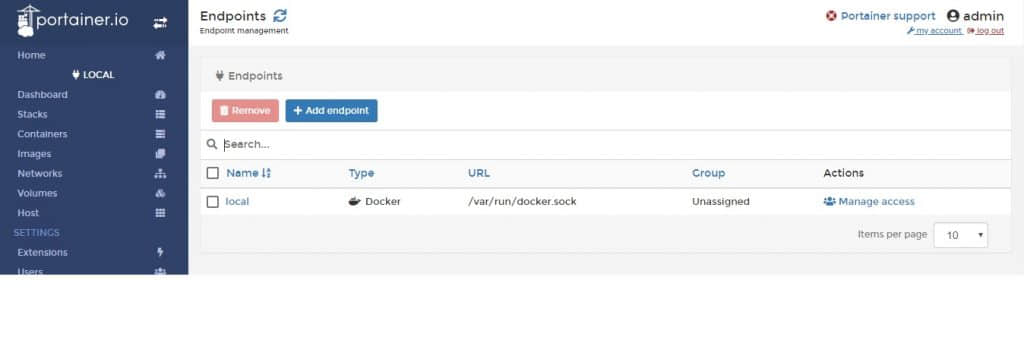

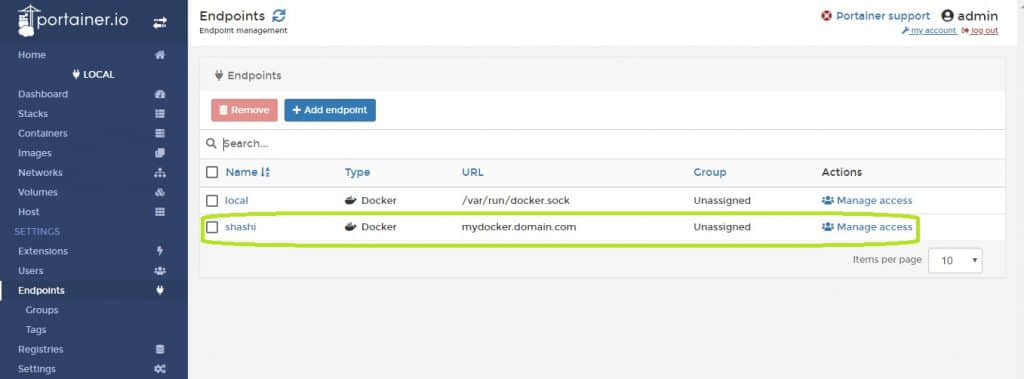

Endpoints

此选项用于端点终端管理。终端可以添加和删除,如附加窗口中所示。

新终端“shashi”是使用如下所示的各种默认参数创建的,

类似地,可以通过单击复选框并单击移除按钮来移除此端点。

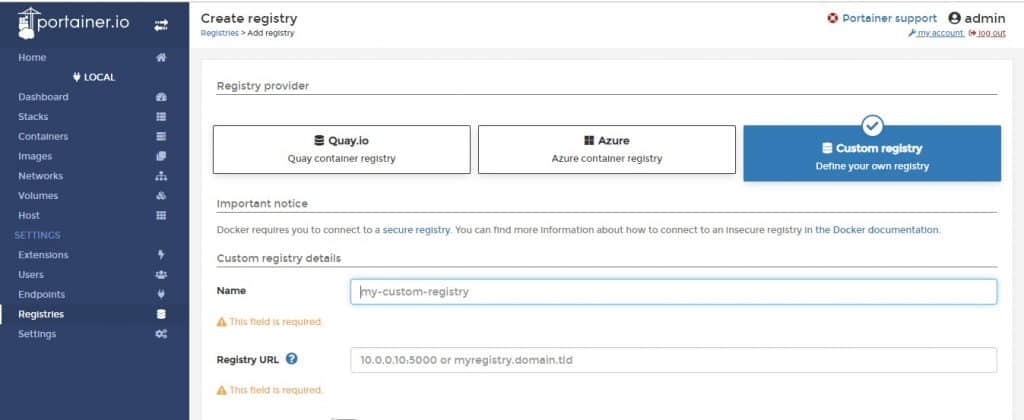

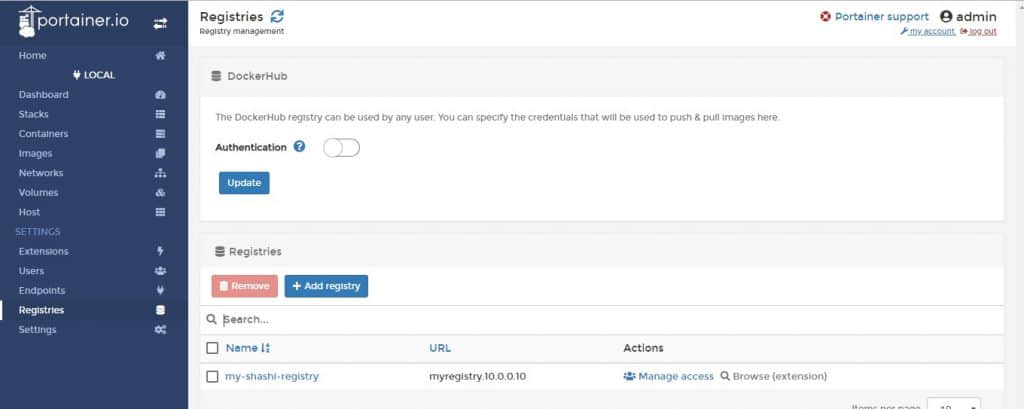

Registries

此选项用于注册管理。由于 docker hub 有各种镜像的注册,因此此功能可用于类似的目的。

使用默认选项就可以创建“shashi-registry”。

同样,如果不需要了,就可以移除它。

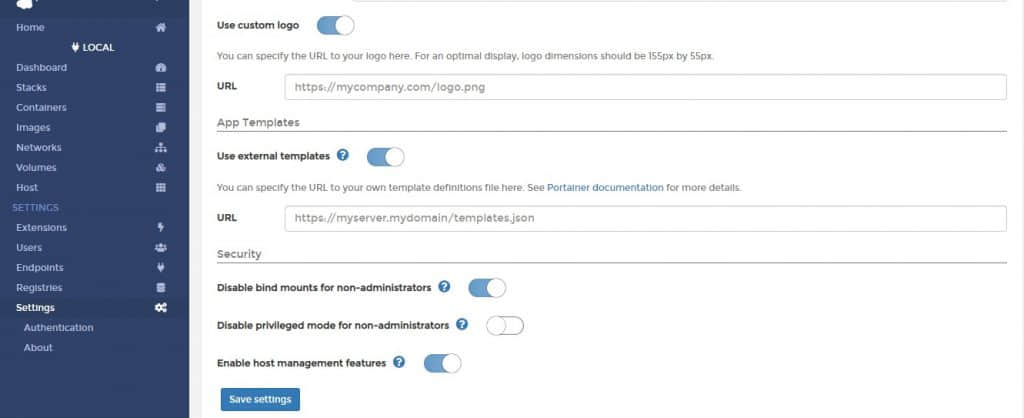

Settings

此选项用于设置以下各种选项,

- 设置快照间隔

- 设置自定义徽标

- 创建外部模板

- 安全功能,如:为非管理员禁用和启用 bin 挂载,为非管理员禁用/启用权限,启用主机管理功能

下面的屏幕截图显示了出于演示目的启用和禁用的一些选项。一旦全部完成点击“保存设置”按钮保存所有这些选项。

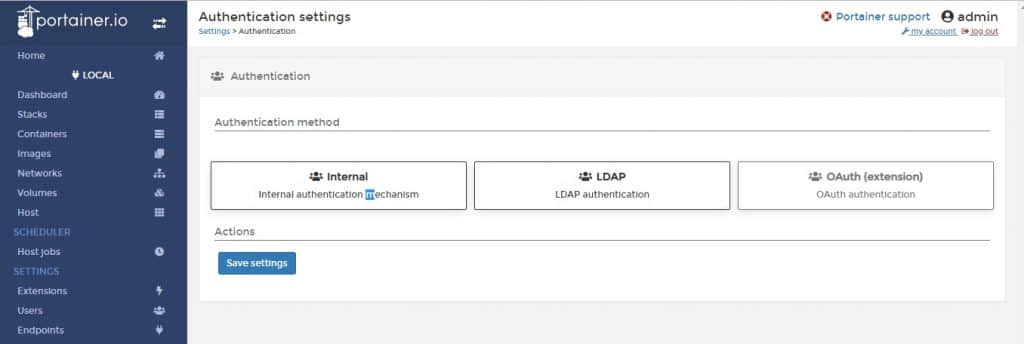

现在点开“Authentication settings”就会弹出 LDAP、Internal 和 OAuth(extension)选项,如下所示:

根据我们想要的环境安全特性级别,选择相应的选项。

以上就是本文的内容,我希望这些介绍 portainer 的文章能帮助你更有效地管理和监视容器。请分享你的反馈和意见。

via: https://www.linuxtechi.com/monitor-manage-docker-containers-portainer-io-part-2/

作者:Shashidhar Soppin 选题:lujun9972 译者:Chao-zhi 校对:wxy