Maker DAO 通证解释:DAI、WETH、PETH、SIN、MKR 都是什么?(一)

Maker DAO 使用了多个用于特定目的 ERC-20 通证,以确保 DAI 稳定币的稳定性。本文描述了基于 Bloxy.info 通证流工具的角色和使用模式。

Maker DAO 通证

Maker DAO 系统是由多个智能合约(Sai Tap、Sai Tub、Vox、Medianiser 等)和 ERC-20 通证组成. 它们一起来确保 DAI 通证的稳定性。

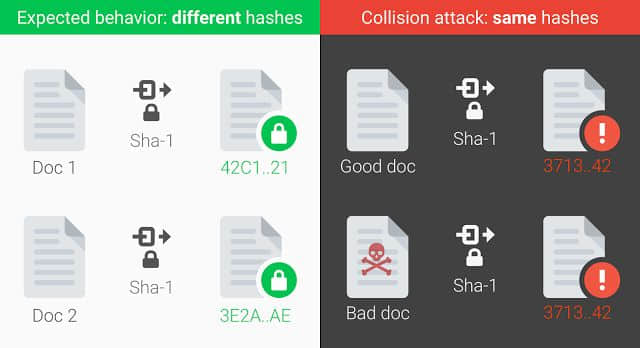

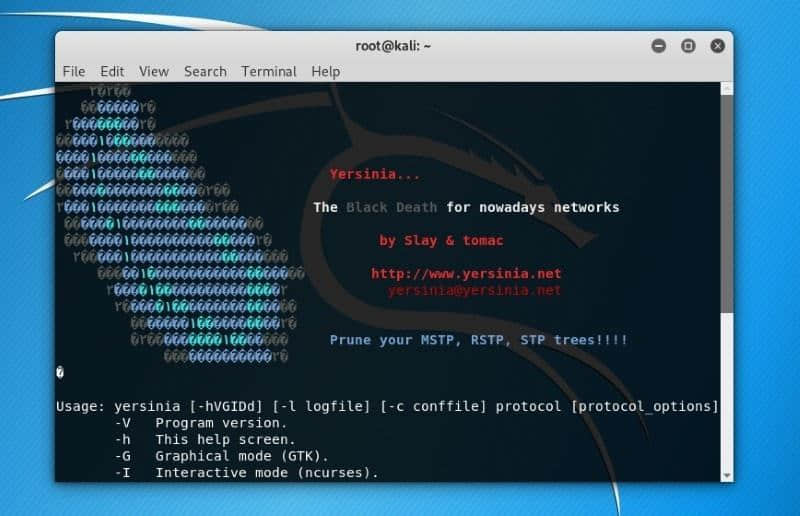

在这篇文章中,我们主要关注通证是如何周转和使用的。下图显示了主要的通证流动周转和智能合约的使用方式,如何将一个通证转换为另一个通证:

Maker DAO 通证流动周转和智能合约的使用方式

上图中通证显示为圆形,而智能合约及其实体显示为圆角矩形。图表上的箭头表示使用这些智能合约的方法,你可以将余额从一个通证转换为另一个通证。

例如,调用 join() 将从你那里删除 WETH 通证,并为你提供适当数量的 PETH 通证。

不稳定(类“ETH”)通证

图的左侧显示了与以太币相关的令牌:

| ETH:它本身并没有在 Maker DAO 系统中直接使用。如果你原来有 ETH (和我们大多数人一样),你必须首先将它转换成 WETH(“ 包装过的 ETH ”)通证。 | |

| WETH:是 ETH 的一对一映射,但是作为 ERC-20 的通证存在。在任何时候,你都可以把 ETH 换成 WETH,或反之。缺点是,每一次这样的转变都需要花费燃料。 | |

| PETH:是 “ 集合 ETH ”的缩写。当你把 WETH 存入 Maker DAO 时,你会得到这个通证。请注意,它并不完全是一对一的,它的汇率是计算出来的。 |

稳定(类“DAI”)通证

| DAI:MakerDAO 的稳定币,预计将接近 1 美元。当你用 CDP 生成贷款时,它会为你创造 DAI。 | |

| SIN:代表已清算的债务。它的价值等于 1DAI,在债务清算过程中使用而不是 DAI。 |

Maker DAO 功能通证

| MKR:用于偿还债务时支付佣金的通证(通过擦除方法)。 |

智能合约

| Sai Tub 智能合约:抵押债仓(CDP)系统。CDP 是你在 PETH 抵押后生成的 DAI 的债务。Maker DAO 的大多数操作都是使用它完成的。 | |

| Sai Tap 智能合约:可以用于清算债务并从中产生利润。 |

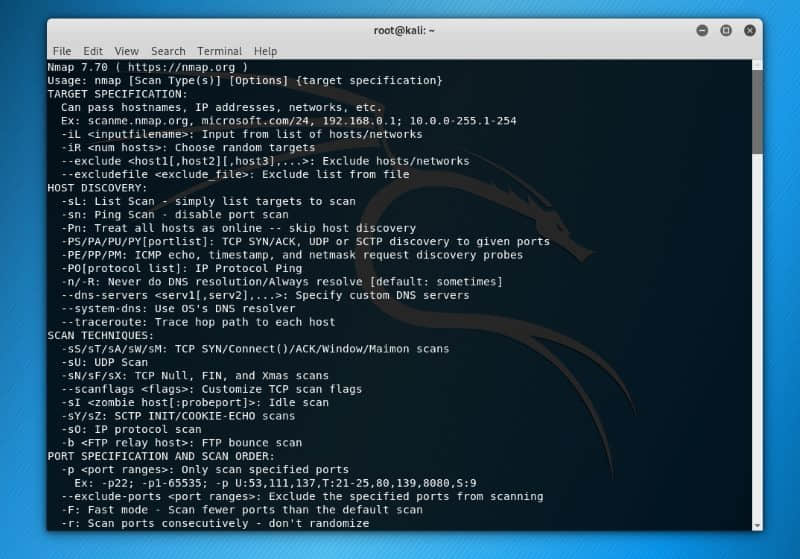

智能合约使用方法

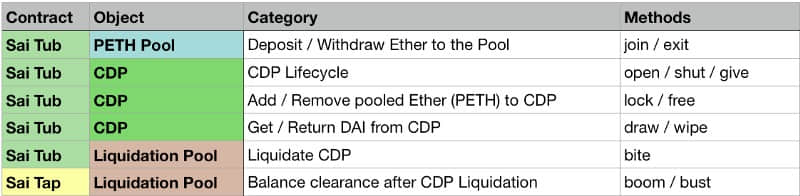

Maker DAO 智能合约有很多的使用方法,下表对其中的主要部分进行了分类:

Maker DAO 智能合约使用方法

大多数方法都是使用我们上面列出的通证来操作,并且 CDP 作为 Sai Tub 内部的实体。这些方法的更详细描述可以在 Maker DAO 事务图解这篇文章之中看到。

通证使用模式

下面的材料是基于 Bloxy.info 通证的周转工具和 Maker DAO 分析的仪表板。

Bloxy.info 网站为分析师、交易者、公司和加密爱好者提供了一套工具。

这些工具包括 API、仪表板和搜索引擎,所有这些都是现场提供,提供准确的数据,直接从区块链实时节点索引。

Bloxy 的使命是使区块链更加透明,让人们和企业都可以访问。

请引用本文时指出数据来源。

我们的目标是将智能合约代码和上面的图表与关于这些通证的实际通证周转和用户操作相匹配。我们将使用我们的工具和分析方法,从不同的角度逐一调查这些通证。

我们要看的第一个通证是…

WETH(Wrapped Ether)

WETH 解释在 weth.io 网站上。WETH 被称为“ 包装过的 ETH ”,可以在需要 ERC-20 通证的地方代替 ETH。我们首先想到的是去中心化交换 (DEX)。通常,DEX 协议更希望使用 ERC20 通证作为买/卖方之间的资产,并且不能直接使用 ETH。所以你先把你的 ETH 包装成 WETH,交换后的 WETH 可以换回 ETH。

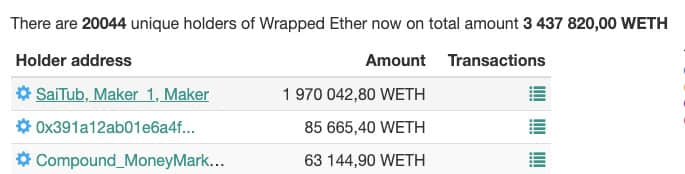

这个通证与 Maker DAO 协议于 2017 年 12 月同时发起。请注意,其最大的持有者是 Maker DAO 的智能合约:

WETH最大持有者

所有者与其他通证的交集还显示了 Maker DAO 通证:

共同持有者相关的令牌,来源: bloxy.info

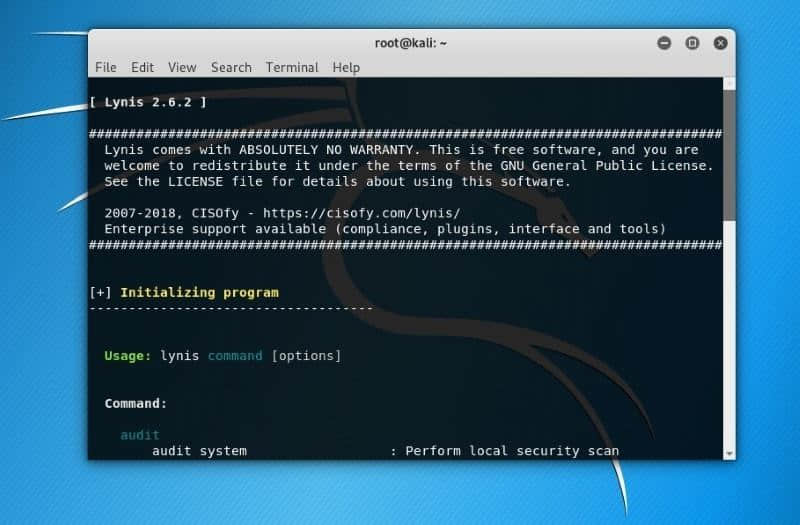

Maker DAO Sai Tub 智能合约上出现的这种高 WETH 余额,是因为用户将 WETH 存入 Maker DAO 的 Sai Tub 智能合约,以便之后创建 CDP。我们分析了这个过程中动态的 MakerDAO 仪表板:

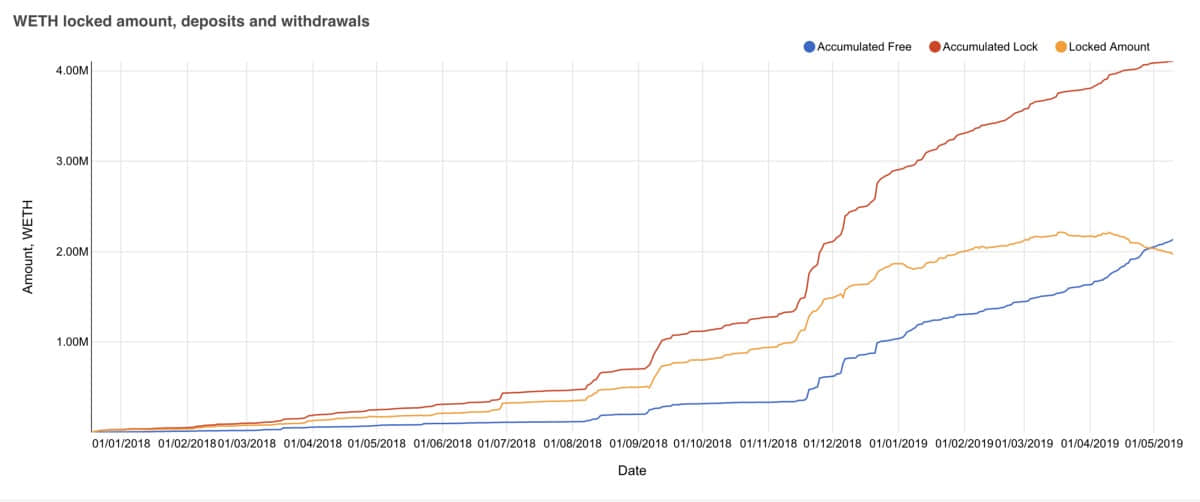

WETH 锁定的金额、存款和取款。来源: bloxy.info MakerDAO dashboard

从这张图表中可以看出,在 2019 年 5 月 10 日,锁定的 WETH 金额约为 200 万 ETH (橙色线),而创造的总金额超过了 400 万 ETH。

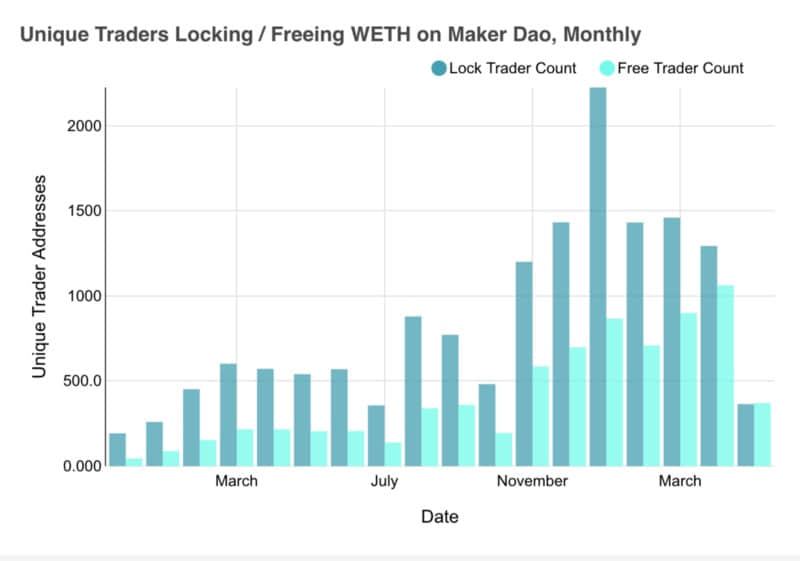

参与这项活动的人有多少?交易者的数量可以通过唯一地址在 Sai Tub 智能合约上启动的退出/加入交易记录来估计:

在 Maker DAO 智能合约上唯一的地址数、锁定和释放 WETH。来源:bloxy.info MakerDAO dashboard

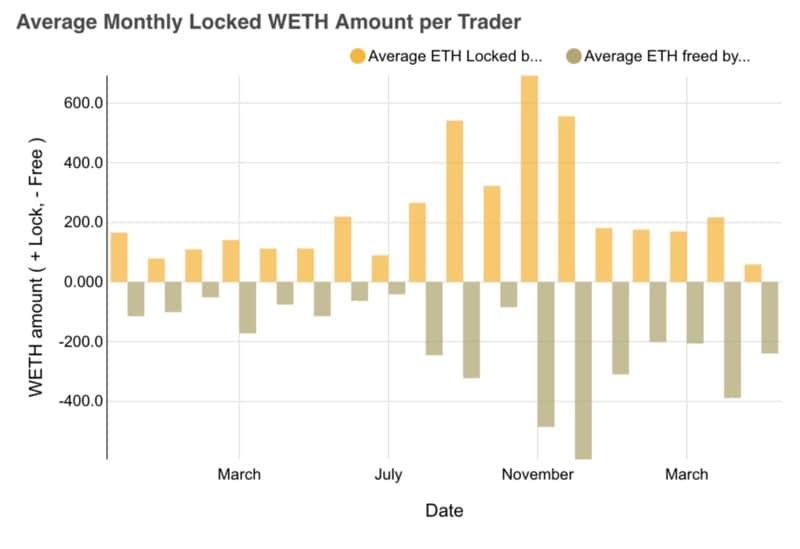

交易者的行为是由每月锁定和释放的 WETH 数量来呈现的:

每月锁定和释放 WETH 的金额。来源: bloxy.info MakerDAO dashboard

图中右侧的两列展示了,在 2019 年 4 月前,当更多的人开始从 Maker DAO 锁定和释放 WETH 时,锁定和释放的数量的趋势相当对称。那反过来也可导致 Maker DAO 的 WETH 数量减少。

Maker DAO 之外的 WETH?

那么问题来了,除了 Maker DAO 之外,它可以在任何地方使用吗?

答案是肯定的。首先,它在 ZeroX 和 Oasis (匹配市场) 交易所交易中非常活跃,下图是 bloxyinfo 中展示的 WETH 交易页面。

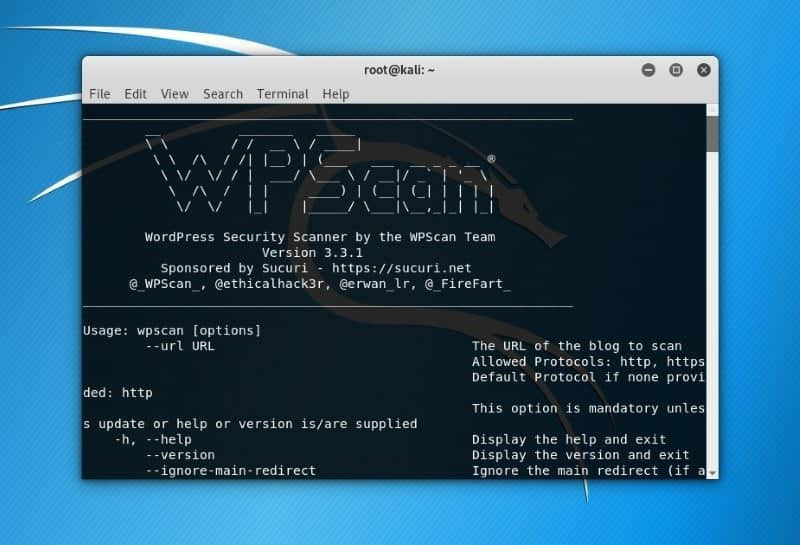

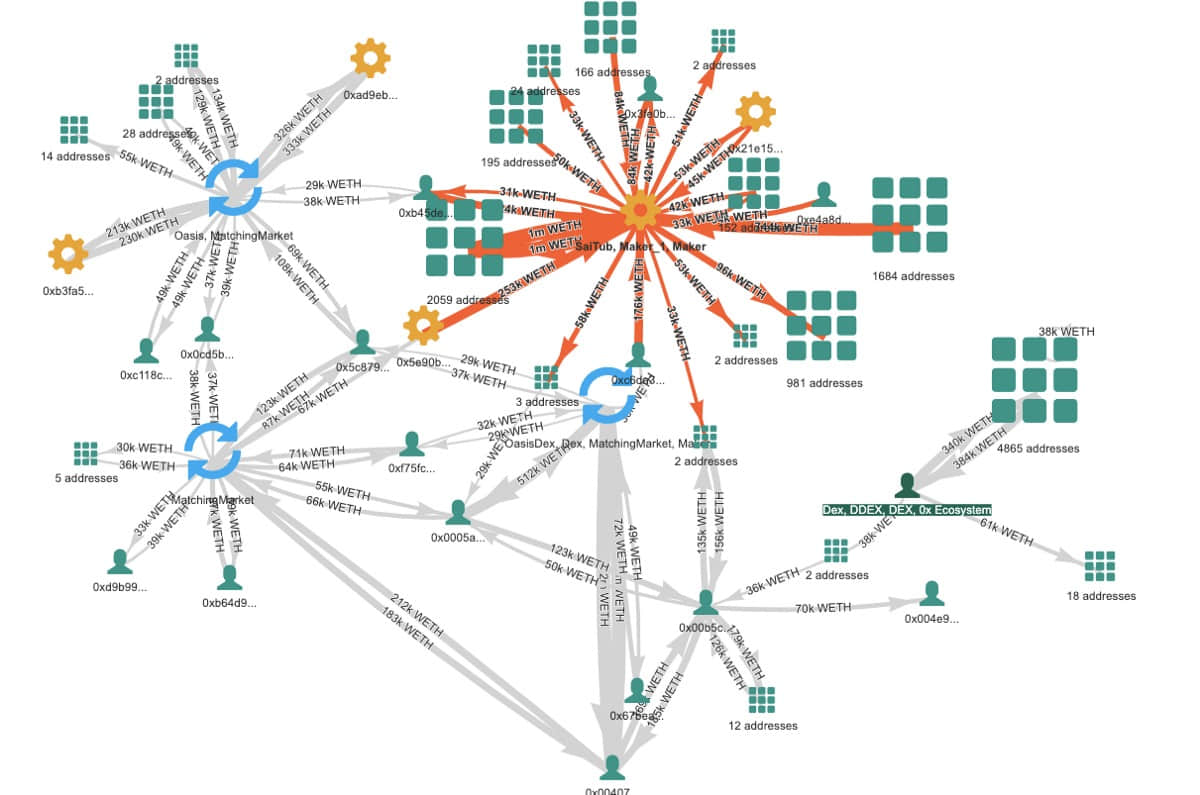

通证周转工具 显示 WETH 的主要流量:

主要的 WETH 周转路线。来源: bloxy.info

正如你所看到的,WETH 通证 有几个 “重心”:

- MakerDAI 的 Sai Tub 合约

- Oasis、DDEX 等交易所

- ZeroX(不涉及转账,所以没有在这个图表上明确显示)

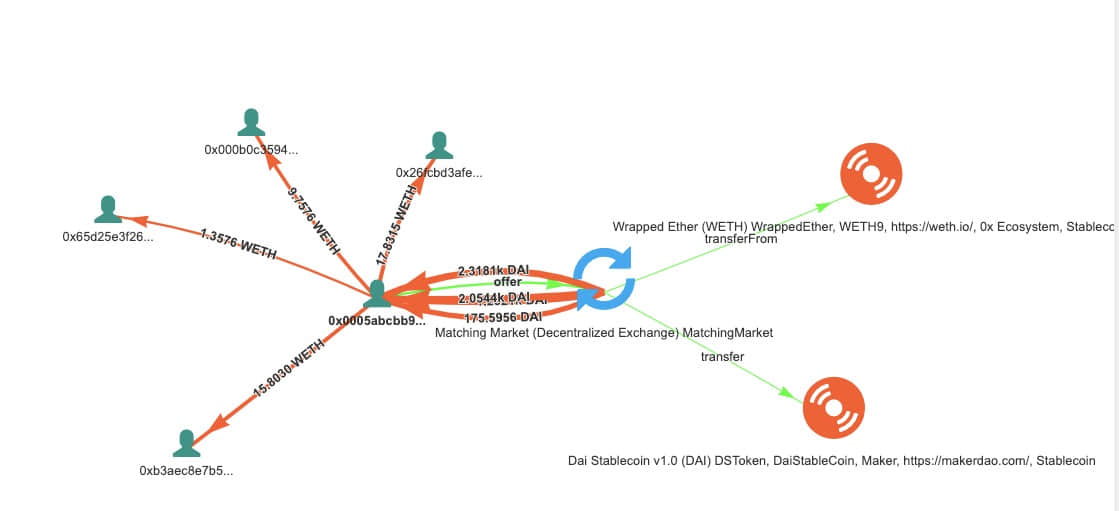

我们拿 DEX(去中心化交易所)上一个最活跃的交易者的 WETH 交易作为例子:

DEX 上 WETH/DAI 交易对的多方交易。来源: bloxy.info

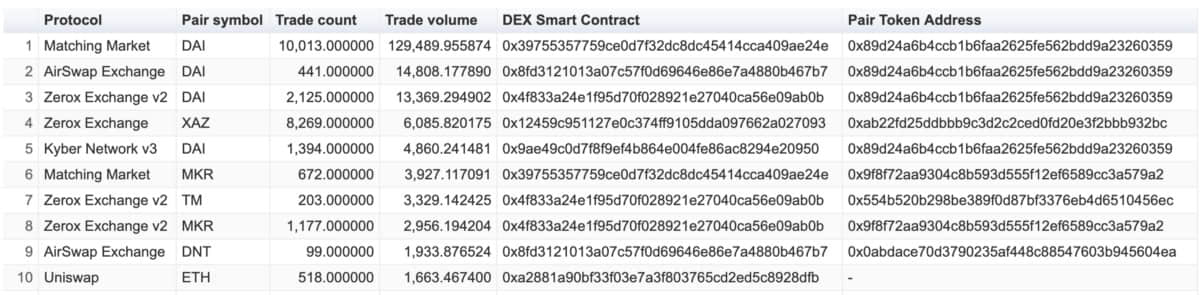

WETH 的交易不仅仅是针对 DAI 的交易,以下是 DEX 交易所的前 10 组交易对:

DEX 上的前 10 组 WETH 交易对。来源: bloxy.info DEX API

PETH(Pooled Ether)

PETH 代表了 ETH,你在 Maker DAO 智能合约中投入了 ETH,以在未来创造 DAI 债务。它对 WETH 的费率等于:

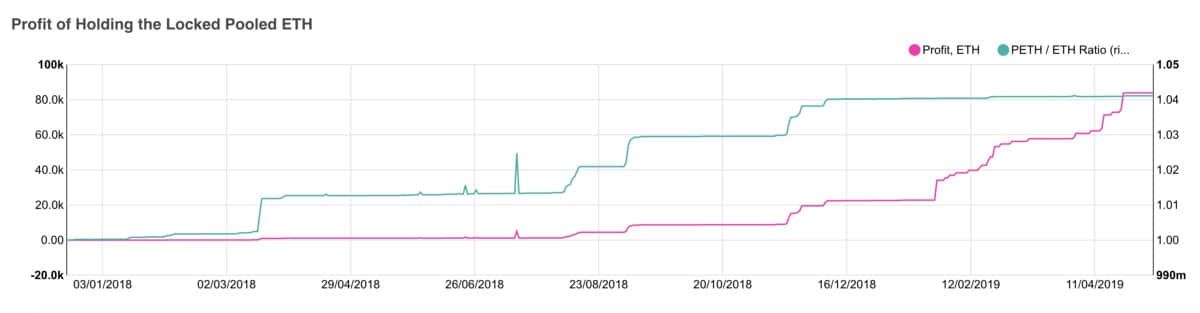

PETH = WETH * (Total PETH supply) / (WETH balance )现在等于 1.04,因为 PETH 的一部分由于债务清算而被销毁。如图所示,这个数字随着时间的推移而增加:

与 PETH/WETH 相关的费率和利润。来源:bloxy.info MakerDAO dashboard

PETH/WETH 费率的变化为早期进入并用 PETH 换取 WETH 的用户创造了 年利率 (APR)和利润,他们的总利润估计在 80,000 ETH 左右。

PETH 是不能在 DEX 上进行交易的,似乎只作为 Maker DAO 的基础设施在其内部使用。

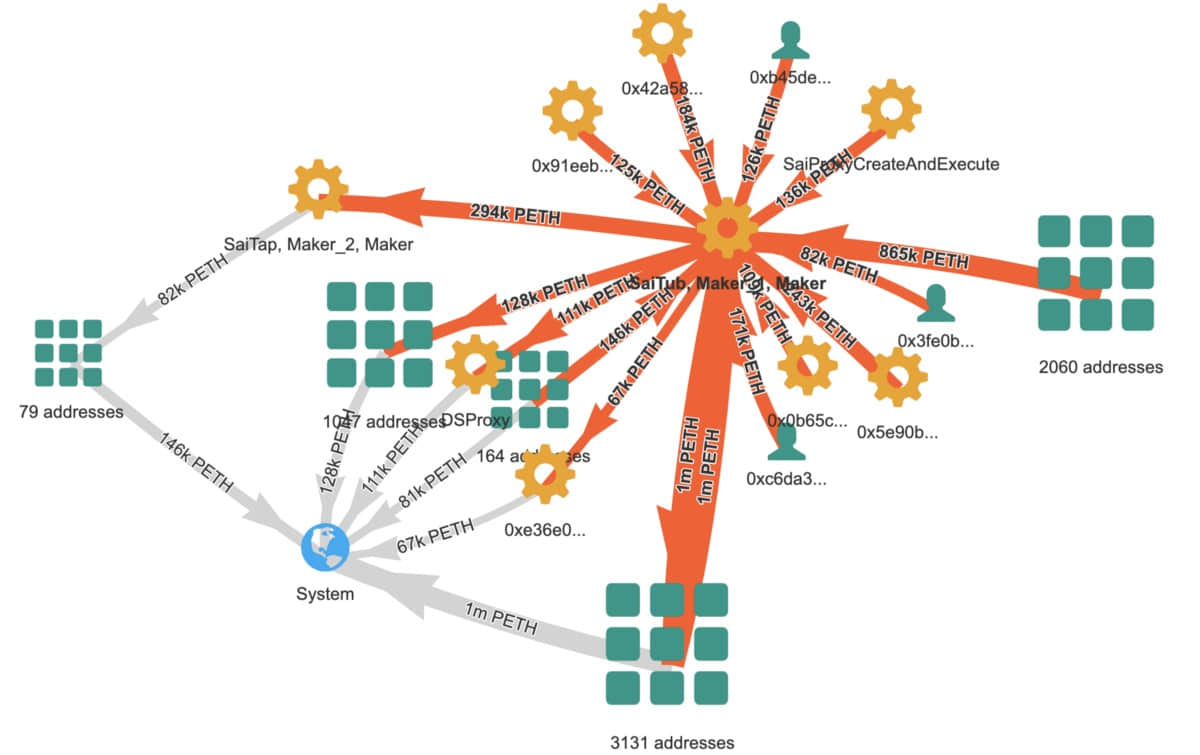

下面的通证周转显示,主要的 PETH 周转量是 Sai Tub 智能合约之间的互相转移。然后,部分周转量会转到 Sai Tap (在债务清算的情况下),或者转到系统地址(用于销毁):

PETH 通证周转。来源:bloxy.info token flow tool

继续! 在第二部分,我们将讨论 DAI、MKR 和 SIN 通证 !

via:https://medium.com/coinmonks/makerdao-tokens-explained-dai-weth-peth-sin-mkr-part-1-a46a0f687d5e

作者:Aleksey Studnev 译者:zionfuo